Ende 2020 informierte Microsoft das die Opt-out Konfiguration von (Office) Delve mit neuen Privacy Controls in Microsoft Graph ersetzt werden. Für eine kontrollierte Umstellung von Delve zu Microsoft Graph gibt es eine Übergangszeit. Die Übergangszeit endet am 1. Juli. Alles was bis zu dem Datum konfiguriert ist transferiert Microsoft, andernfalls müsste es ein Administrator manuell nachziehen.

Office Delve liefert im Hintergrund div. Inhalte für Benutzer aus.

- User Profile Card und Org-Chart

- Empfohlene SharePoint Sites auf der SharePoint Startseite

- Empfohlene Dokumente in Office.com

- Dokumente von anderen Mitarbeitenden auf deren User Profile Cards

- Trending Insight API, wertet aktuell gefragte Dokumente aus

- Used Insight API, wertet Dokumente aus die Benutzer ansehen oder verändern

- Weitere Inhalte in der Hilfe

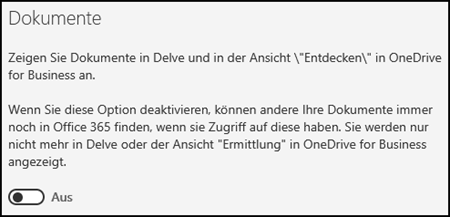

Delve kann vom Unternehmen deaktiviert werden. In dem Fall werden viele der oben gelisteten Punkte eingeschränkt oder nicht verfügbar sein. Anwender selbst können empfohlene Dokumente auf der eigenen Profile Card anderen Personen nicht anzeigen (Opt-out, siehe Hilfe). Mehr Optionen als Delve abzuschalten oder ein Opt-out pro Benutzer vorzunehmen gibt es bisher nicht.

Ende 2020 hat Microsoft angekündigt die vorhandene Konfiguration auf Privacy Controls in Microsoft Graph anzupassen. Dort soll es zukünftig weitere Optionen geben. Für die Umstellung gibt es eine Übergangszeit in der Microsoft beide Konfigurationen beachtet. Am 1. Juli endet diese Übergangszeit. Ab dem Zeitpunkt gilt die Konfiguration in Microsoft Graph.

- Konfigurationen in Delve vor 1. Juli

Microsoft übernimmt die Opt-out Konfigurationen aller Accounts in die Microsoft Graph Privacy Controls. Hier beschreibt Microsoft wie es sich für Benutzer nachträglich auswirkt. - Konfigurationen in Delve ab 1. Juli

Administratoren müssen jede nachträgliche Opt-out Konfiguration manuell auf die neuen Möglichkeiten von Microsoft Graph Privacy Controls anpassen.

Dadurch wird es Zeit sich mit den Privacy Controls zu beschäftigen.

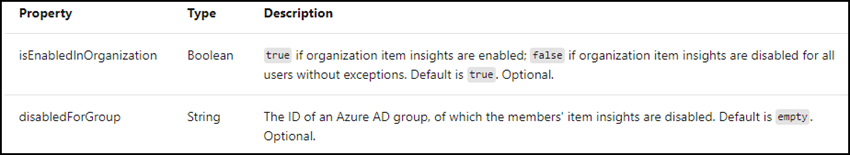

In der aktuellen Konfiguration steht in Graph das Thema Insights zur Verfügung. Insights inkludiert die APIs Trending, Used, Shared und Meeting Hours. Möchte ein Administrator Privacy Controls setzen gibt es eine Insights Settings Resource (aktuell noch in Beta). Im Vergleich zur alten (Delve) Konfiguration entscheidet der Benutzer nicht mehr selbst ob Graph die Daten auswerten darf. Das Unternehmen gibt es global vor. Zu beachten ist, die Privacy Controls sind standardmässig aktiv. Das Unternehmen gibt vor für wen es nicht aktiv sein soll.

Über Microsoft Graph lässt sich die Anpassung vornehmen, siehe Anleitung.

- Der ausführende Account muss ein Global Admin sein.

- Es benötigt eine Azure App Registration mit den Berechtigungen Delegated User.Read.All und User.ReadWrite.All. Wie jemand so eine App mit Client Secret oder Zertifikat erstellt beschreibe ich hier.

- Für die Anmeldung mit der App benötigt es einen Authentication Token. Über mein Command Get-TAMSAuthToken ist es einfach so einen Token zu beziehen.

- Die URL für die API ist https://graph.microsoft.com/beta/organization/{organizationId}/settings/itemInsights. organizationId ist der Name des Tenants in Form von [Tenant].onmicrosoft.com. Zur Erinnerung, es handelt sich noch um eine Beta-API.

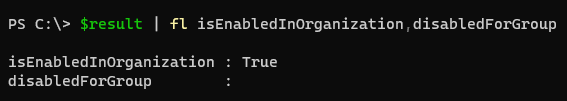

Status abfragen:

$AuthHeader = Get-TAMSAuthToken -ClientSecret "[ClientSecret]" -Tenantname "[Tenant].onmicrosoft.com" -AppId "[AzureAppID]" -API Graph -PermissionType Delegated -AppRedirectUri "http://localhost/myapp/" -ReturnAuthHeader

$Url = "https://graph.microsoft.com/beta/organization/[Tenant].onmicrosoft.com/settings/itemInsights"

$Result = Invoke-RestMethod -Method Get -uri $Url -Headers $AuthHeader Da ich bisher nichts anpasste ist es wie erwartet aktiv und keine AD-Gruppe zugeordnet.

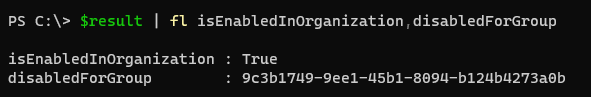

AD-Gruppe hinzufügen:

In meinem Beispiel möchte ich es nicht für den Tenant deaktivieren. Ich erstellte mir eine AD-Gruppe und deaktiviere es für Mitglieder der Gruppe.

$AuthHeader = Get-TAMSAuthToken -ClientSecret "[ClientSecret]" -Tenantname "[Tenant].onmicrosoft.com" -AppId "[AzureAppID]" -API Graph -PermissionType Delegated -AppRedirectUri "http://localhost/myapp/" -ReturnAuthHeader

$Body = @{ 'disabledForGroup' = '9c3b1749-9ee1-45b1-8094-b124b4273a0b' }

$Url = "https://graph.microsoft.com/beta/organization/[Tenant].onmicrosoft.com/settings/itemInsights"

$Result = Invoke-RestMethod -Method Patch -uri $Url -Headers $AuthHeader -Body ($Body | ConvertTo-Json) -ContentType 'application/json'Im neuen Status wurde es für die Gruppe deaktiviert.

Wie immer kann so eine Anpassung etwas dauern. Microsoft beschreibt keine Zeit. In Delve konnte es bis zu 7 Tage dauern.

Update vom 18. Mai 2021:

Microsoft hat den Zeitplan vom 15. Mai auf den 1. Juli verlängert. Der Artikel wurde entsprechend angepasst.