Azure AD Authentication Context in Kombination mit Conditional Access Policies ergibt “Conditional Access Authentication Context”. Conditional Access Authentication Context (CAAC) verbindet Dienste wie Cloud App Security, Information Protection, SharePoint Online (inkl. OneDrive for Business) und Line of Business Apps mit klassischen Conditional Access Policies. Über eine Klassifizierung mit Sensitivity Labels unterstützen SharePoint Seiten CAAC in einer Public Preview.

Bereits seit Mai 2021 ist “Conditional Access Authentication Context” in einer Public Preview. Mit Conditional Access Authentication Context lassen sich Dienste wie Cloud App Security (MCAS), Information Protection (MIP), SharePoint Online (inkl. OneDrive for Business) und Line of Business (LOB) Apps mit klassischen Conditional Access Policies verknüpfen.

Über den Begriff “Granular Conditional Access Policies” (GCAP) fasst es Microsoft zusammen und die Konfigurationen wurden für SharePoint während der letzten Ignite erneut gezeigt. Bei GCAP wird ein Sensitivity Label an eine beliebige Conditional Access Policies geknüpft und basierend auf der Klassifizierung übernimmt eine SharePoint Seite die Vorgaben aus der Policy. Hochsensible Inhalte in einer Seite lassen sich damit noch strikter kontrollieren und schützen.

Für den Einsatz und die Konfiguration von Azure AD Authentication Context ist eine der folgenden E5 Lizenzen erforderlich:

- Microsoft oder Office 365 E5

- Microsoft 365 E5 Compliance

- Microsoft 365 E5 Information Protection and Governance

Authentication Context wird im Moment noch nicht von allen Plattformen unterstützt, darunter fallen Teams im Web, ältere Versionen von Office Client Apps, Power Plattform Dienste, und andere. Bevor es jemand konfiguriert beachtet die Anforderungen.

Die Konfiguration von Granular Conditional Access Policies für Sensitivity Labels aus Information Protection erfolgt in 3 Schritten.

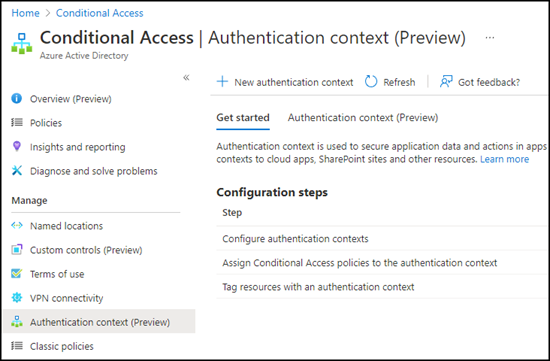

1. Erstellung von neuem Azure AD Authentication Context

Azure AD Authentication Context ist das Bindeglied zwischen einem Sensitivity Label und einer Conditional Access Policy. Damit die Verbindung untereinander herstellbar ist muss zuerst ein neuer Authentication Context erstellt werden. Es ist schnell erledigt.

- Öffne Azure > Conditional Access > Authentication context.

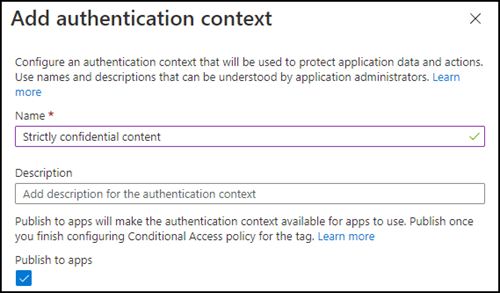

- Erstelle einen neuen Authentication Context und vergib einen sinnvollen Namen.

In meinem Beispiel plane ich für hochsensible Inhalte den Zugriff zusätzlich über eine Conditional Access Policies zu steuern.

Damit ist die Erstellung des Authentication Context bereits abgeschlossen.

2. Erstellung von neuer Conditional Access Policy

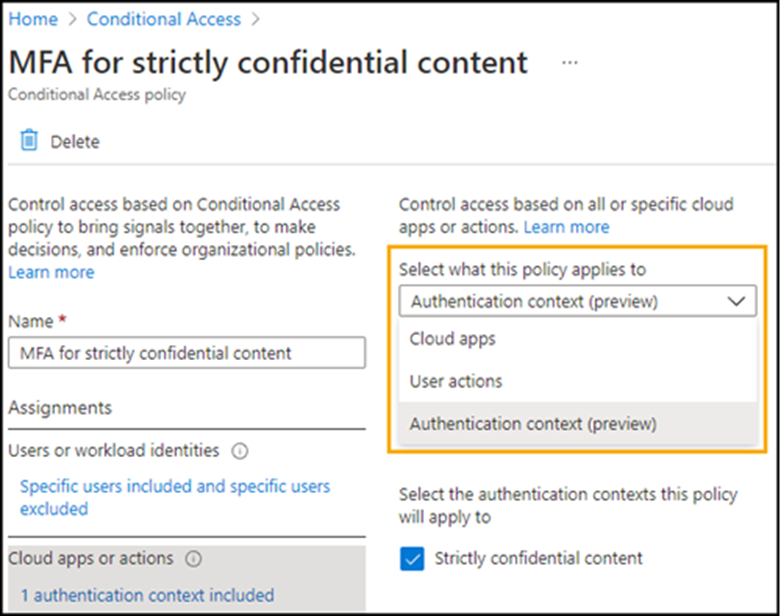

Jetzt muss ein Authentication Context mit einer Conditional Access Policy verknüpft werden.

- Öffne Azure > Conditional Access > Policies.

- In meinem Fall erstelle ich eine neue Policy, wähle die betroffenen und exkludierten Objekte.

- Im Abschnitt welche Dienste und Apps betroffen sind gibt es eine Möglichkeit zwischen Cloud Apps und Aktionen zu wechseln. Dort ist neu zusätzlich Authentication context verfügbar. Aktiviere deinen zuvor erstellten Context.

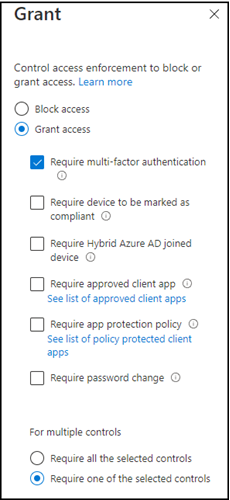

- Im Abschnitt für Zugriffskontrolle wähle ich es muss via Multi-Faktor Authentifizierung eine Bestätigung erfolgen. Mit MFA ist es ein einfaches Beispiel die Funktion auszuprobieren. Über zusätzliche Anforderungen in der Policy lässt sich der Zugriff weiter einschränken.

- Die Policy wird aktiviert und gespeichert.

3. Verknüpfung von Azure AD Authentication Context mit Sensitivity Label

Im letzten Schritt muss die Konfiguration mit einem neuen oder bestehenden Sensitivity Label verknüpft werden.

- Öffne das Compliance Center > Information Protection > Labels. Hier sind die bestehende Labels aufgelistet. Bei Bedarf kannst du ein neues erstellen.

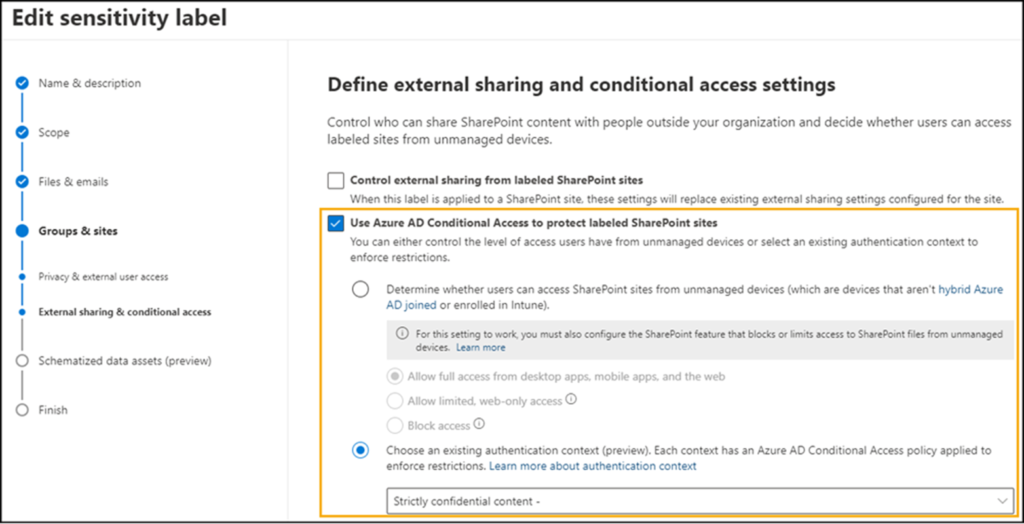

- In meinem Fall editiere ich mein bestehendes Strictly confidential Label und springe bis zum Abschnitt “External sharing & conditional access” vor.

- Hier gibt es die Option den in Schritt 1 erstellten Authentication Context zu wählen. In Verbindung mit der konfigurierten Policy aus Schritt 2 ergibt sich eine Granular Conditional Access Policy.

- Das Label wird gespeichert.

- Jetzt dauert es. Da bei der Konfiguration eine Anpassung in Conditional Access Policies und Sensitivity Labels stattgefunden hat wird die Synchronisation mit SharePoint zwischen 24 und 36 Stunden dauern.

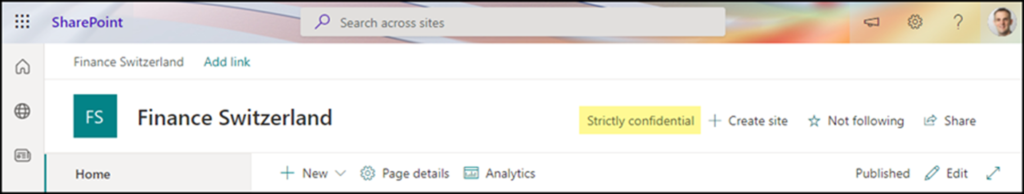

In meinem Fall änderte ich für meine SharePoint Seite Finanzen die Sensitivity auf Strictly confidential.

In meiner MFA Conditional Access Policy aus Schritt 2 gab ich an die Policy betrifft nur ein internes Konto und alle externen Personen. Nachdem der Aktualisierungsvorgang vom System abgeschlossen wurde…

- Öffne ich mit meinem Konto die SharePoint Seite fordert das System keine Bestätigung.

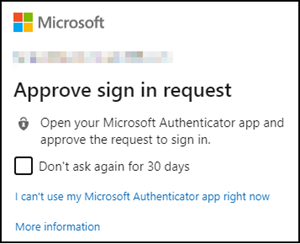

- Öffnet das ausgewählte, interne Konto die SharePoint Seite fordert das System eine Bestätigung via MFA.

- Das Teilen an externe Personen wird mit der Konfiguration im aktuellen Status nur eingeschränkt unterstützt. Die Anmeldung über One-time Passcode (OTP) ist im Moment zumindest nicht unterstützt. Eine externe Person muss sich ein Microsoft Konto erstellen.

Die Granular Conditional Access Policy wurde damit übernommen und die Anforderung für den Zugriff erweitert. Im Moment übernimmt es die Policy nur auf Level SharePoint Site. Wird ein Dokument mit Strictly confidential klassifiziert fragt das System nicht nach einer MFA Bestätigung.