Microsoft 365 Business Premium Lizenzen inkludieren jetzt Defender for Business. Ist das neue Produkt aktiv können Administratoren Endpoint Security mit Defender for Business verknüpfen. Mit der Verknüpfung bildet Defender Risikoanalysen für verwaltete Windows Endgeräte und informiert über erkannte Schwachstellen.

Für Defender for Business sollte generell bekannt sein, das Produkt ist für Organisationen mit bis zu 300 Mitarbeitenden entwickelt worden. Microsoft möchte mit vielen Vorkonfigurationen die Sicherheit auf Endgeräten schnell erhöhen, durch vordefinierte Policies die Verwaltung vereinfachen und über eine einfache Ansicht Schwachstellen + Lösungen aufzeigen. Möchten Organisationen weitere Konfigurationen vornehmen können sie weiterhin eingreifen. Im folgenden Teil sind aus dem Grund viele Konfigurationen von Microsoft vordefiniert. Während meiner Konfiguration sah ich viele der Konfiguration sind für mich passend und eine weitere Anpassung oft nicht erforderlich. Die Dokumentation über Defender for Business inkludiert im Moment allgemeine Informationen. Defender for Business kann im Moment nur Policies für Geräte mit Windows OS bereitstellen.

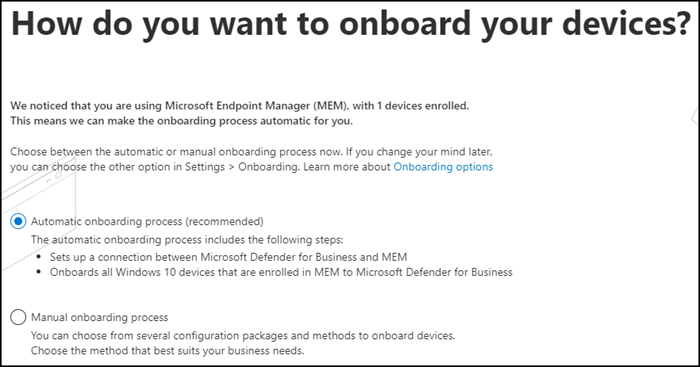

Bei mir ist Defender for Business seit rund einer Woche aktiv. Öffne ich im Microsoft 365 Defender Portal > Settings > Microsoft 365 Defender startet ein Assistent Defender for Business einzurichten. Die erste Einrichtung kann zwei Minuten dauern. Folgend möchte Defender wissen an welchem Ort Organisationen Security Policies und Geräte zukünftig verwalten möchten, siehe Details.

- Über den bisherigen Weg in Endpoint Management (MEM) > Endpoint Security und mit verschiedenen Configuration Packages.

- Oder soll Defender for Business eine Verbindung mit Endpoint Management herstellen und Geräte nach Defender for Business migrieren.

Da ich für private Geräte nicht viele Konfigurationen vornahm beschäftigte ich mich in dem Beitrag mit der neuen automatischen Methode.

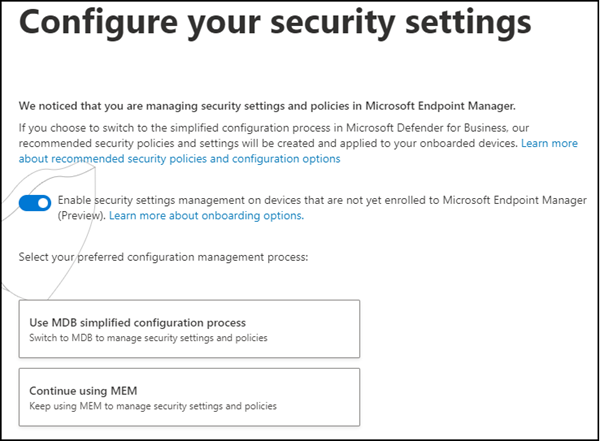

Bei automatischem Onboarding muss ein Administrator wählen wo Security Policies zukünftig verwaltet werden.

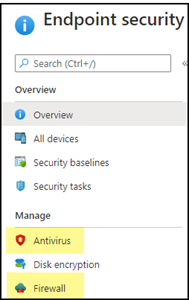

Hier ist es wichtig zu wissen, “Use MDB simplified configuration process” löscht alle bestehenden Antivirus und Firewall Policies aus Endpoint Security, und legt im Security Portal neue, eigene “simplified” Policies an. Es findet keine Migration statt. Wie im Folgenden noch beschrieben sind die neuen Policies nachträglich anpassbar und beinhalten ähnliche Optionen wie Antivirus und Firewall aus Endpoint Security. Im Screenshot zeigt es die betroffenen Policies in Endpoint Security.

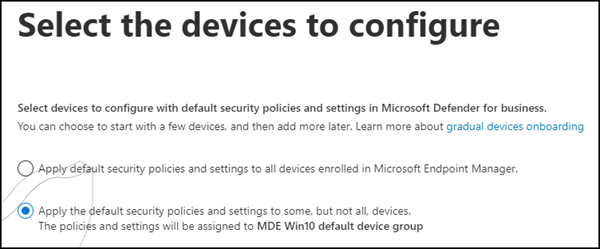

Fällt die Wahl auf simplified process wird im nächsten Schritt gewählt ob sofort alle bestehenden Geräte die neuen Policies übernehmen, oder zuerst einzeln ausgewählte Geräte.

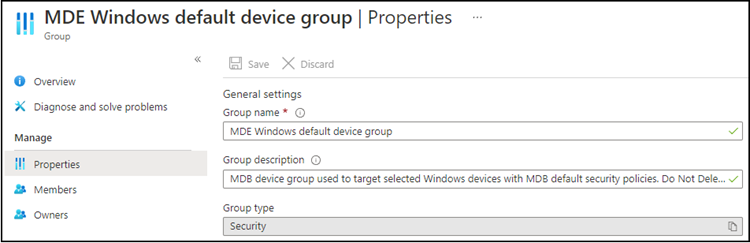

Bei letzterer Option erstellt Defender for Business eine neue Azure AD Gruppe mit dem Namen “MDE Windows default device group”. Geräte in der Gruppe sind in den neuen Defender Policies inkludiert. Der Prefix von “MDE Windows” ist durch Defender vordefiniert, der restliche Name lässt sich ändern.

Im letzten Schritt zeigt Defender eine Zusammenfassung und richtet nach Bestätigung die Erstkonfiguration ein.

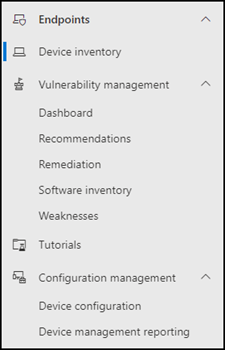

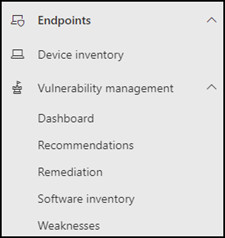

Sind die Schritte abgeschlossen gibt es im M365 Defender Portal einen neuen Abschnitt “Endpoints”.

Je nach Wahl, ob sofort alle Geräte die neuen Policies erhalten oder nur ausgewählte, ist der Einrichtungsprozess abgeschlossen und die Geräte erhalten vordefinierte Policies für Antivirus und Firewall. In meinem Fall füge ich der von Defender definierten Gruppe “MDE Windows default device group” ein verwaltetes Gerät hinzu. Es wird einige Stunden dauern bis Defender for Business erste Ergebnisse liefert.

Jetzt gibt es für Administratoren 3 Möglichkeiten.

- Konfigurationen von Antivirus und Firewall Policies

- Risikoanalyse und Empfehlungen pro verwaltetes Gerät auswerten

- Management von Schwachstellen und Statistiken über alle Geräte auswerten

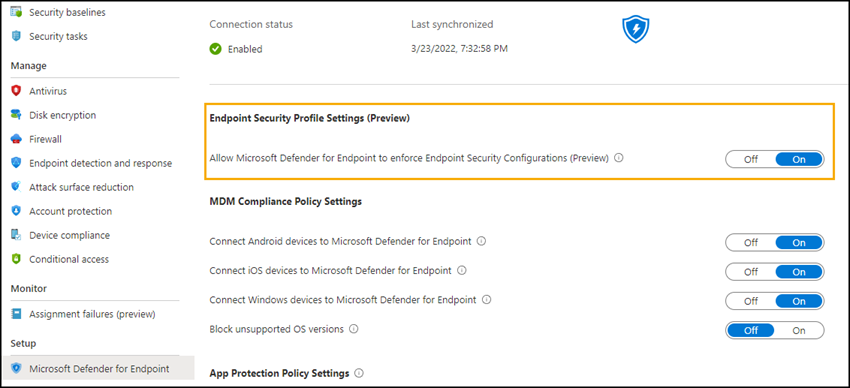

Wer möchte könnte die oben beschriebenen Schritte übrigens auch über das Endpoint Management Portal durchführen und Endpoint Security mit Defender for Business verknüpfen, oder die Verknüpfung nachträglich wieder aufheben.

Konfiguration von Antivirus und Firewall

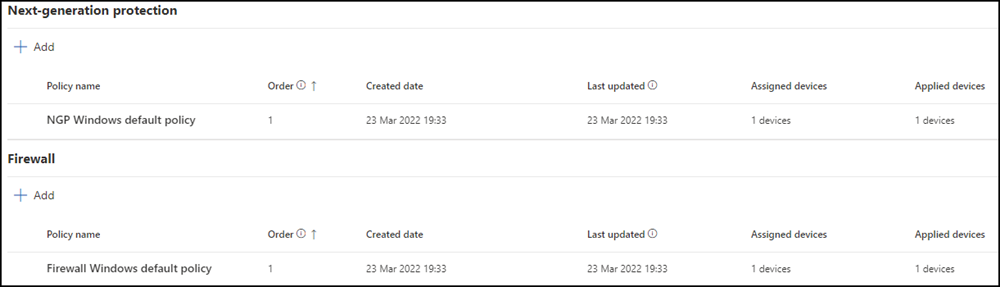

Wie Anfangs erwähnt liefert Defender for Business vorkonfigurierte Policies. Die Policies sind unter Configuration Management > Device Configuration sichtbar. Möchte ein Administrator die Policies anpassen, oder neue für weitere Gruppen erstellen ist es möglich. Im Moment sind jedoch nur Policies für Endgeräte mit Windows OS unterstützt.

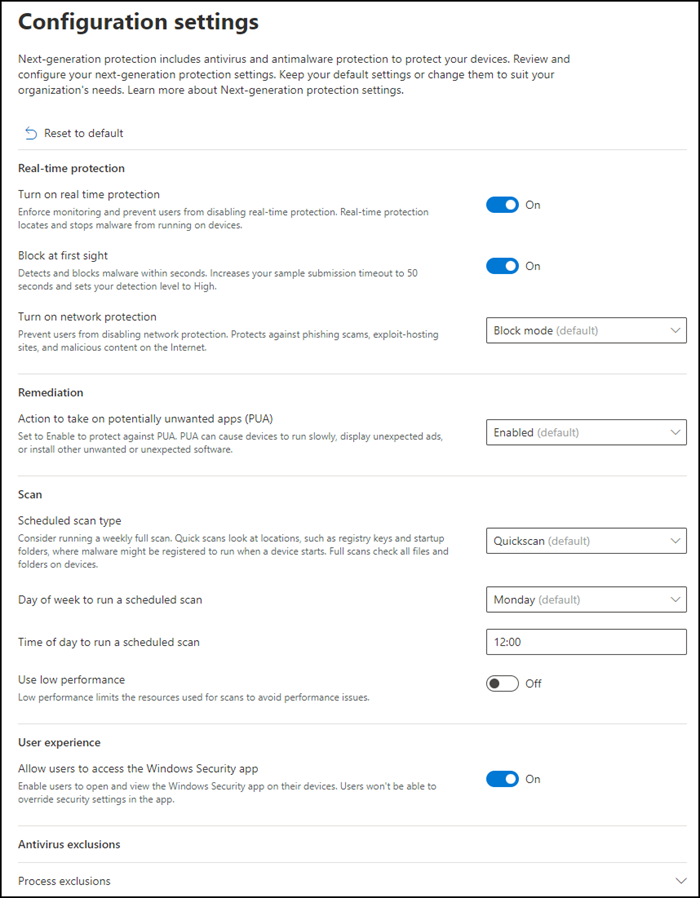

Die NGP Windows Default Policy inkludiert Konfigurationen über Antivirus. Die im Screenshot abgebildete Konfiguration ist die vordefinierte Standardkonfiguration nach der Ersteinrichtung.

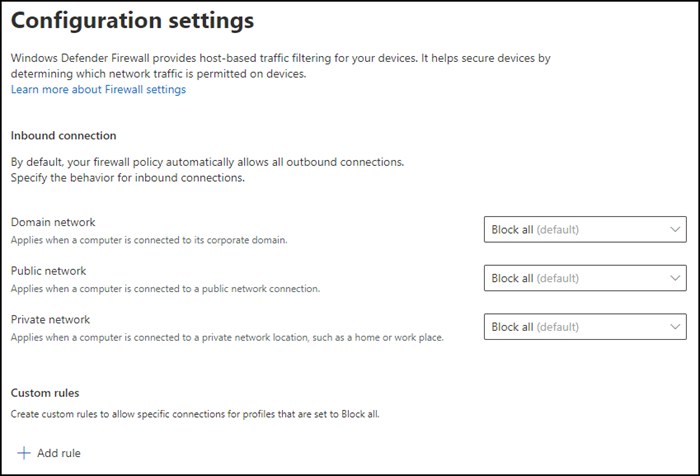

Die Firewall Policy inkludiert 3 Konfigurationen für Netzwerkprofile.

Weitere Konfigurationen sind im M365 Defender Portal im Moment nicht vorhanden. Die Policies aus dem Defender Portal überträgt es 1:1 nach Endpoint Security. Eine Anpassung ist auch dort möglich.

Geräteauswertung, Risikoanalyse und Empfehlungen

Im Inventory der Endpoints zeigt es alle über Defender for Business verwaltete Windows Geräte. In meinem Beispiel hat es mein Testgerät registriert und zeigt in der Übersicht Defender fand ein Problem.

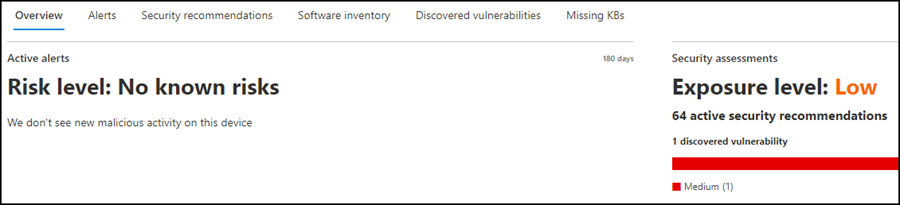

Öffne ich ein Gerät inkludiert das Dashboard neben Details zum Gerät Abschnitte über aktive Alarme, Empfehlungen, installierte Software, erkannte Schwachstellen und fehlende Patches.

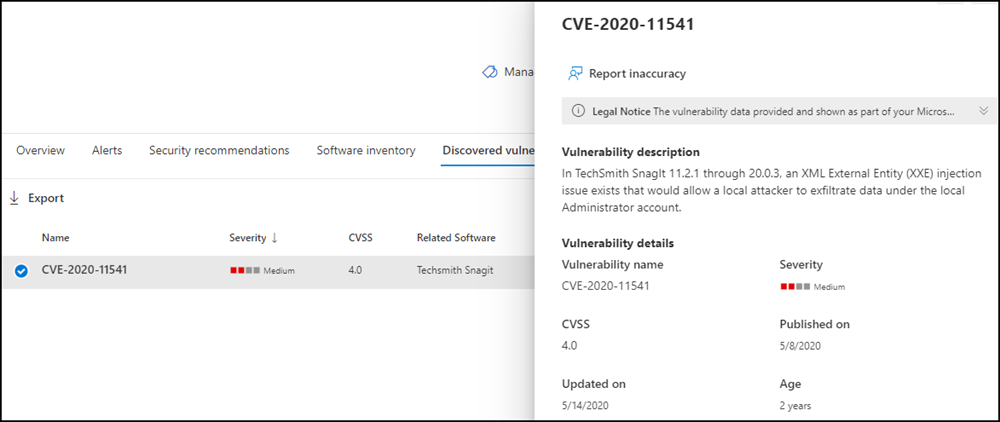

Mein Medium Severity ist eine alte Version von Snagit. Defender teilt mir mit es sollte gepatcht werden. Beim Release einer neuen Major-Version von Snagit deinstalliert der Update Prozess die alte Version nicht. Die Version nutze ich nicht mehr aktiv und kann es somit deinstallieren.

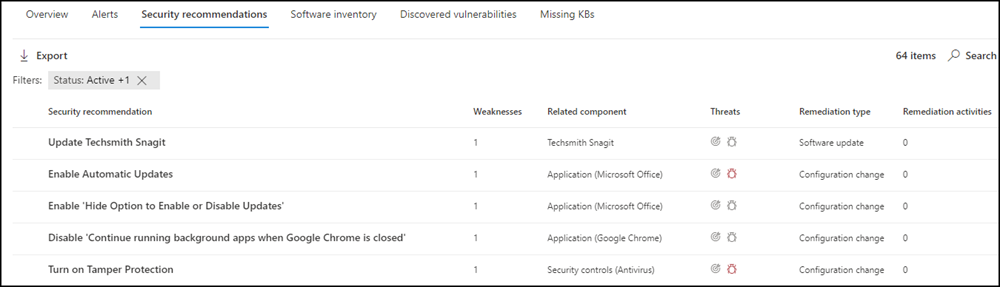

In den Empfehlungen erhalte ich 64 Vorschläge zur Verbesserung von meinem Testgerät, allen voran das Update von Snagit.

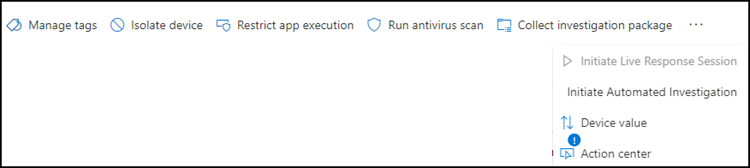

Pro Gerät sind weitere Aktionen möglich. Für manche der Aktionen muss das Gerät online sein.

Management von Schwachstellen und Statistiken

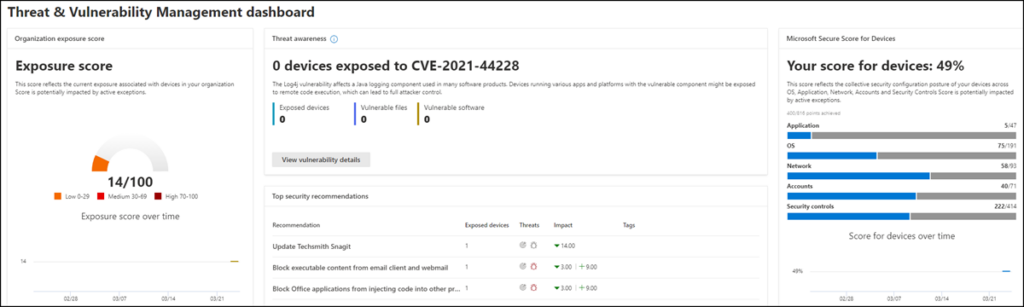

Im Abschnitt “Vulnerability Management” fasst Defender for Business Informationen über alle verwalteten (Windows) Endgeräte zusammen. Zentrales Element ist das Threat & Vulnerability Dashboard. Es summiert alle Bewertungen, fasst es in eine Übersicht und bildet daraus Statistiken/Informationen. Ebenfalls inkludiert es aktuelle, globale Bedrohungen und ob Geräte potenziell davon betroffen sind. Für mein Testgerät bedeutet es einen Score von nur 49%. Empfehlungen geben mir Hinweise wie ich meinen Score erhöhen kann.

Zusätzlich zum Dashboard sind Empfehlungen, Beseitigung von Bedrohungen und installierte Software über alle Geräte zusammengefasst.

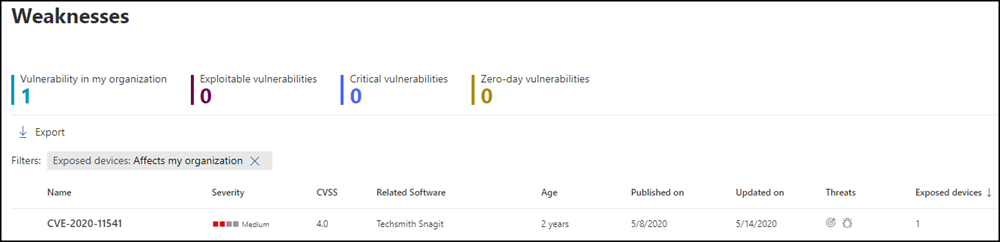

Weakness sammelt alle erkannten Schwachstellen in einer zusammengefassten Übersicht. Praktisch, eine Option für automatische Benachrichtigungen über neu erkannte Schwachstellen informiert auf Wunsch definierte Personen via Email. Die Benachrichtigung betrifft neue Schwachstellen auf verwalteten Geräten der Organisation.