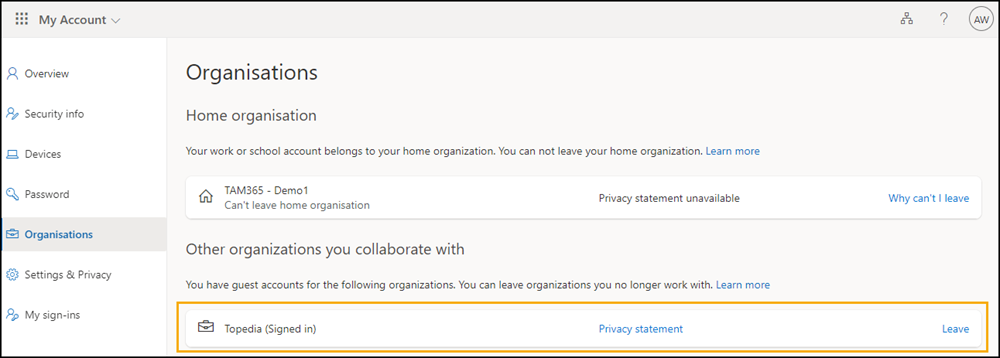

Wird ein externes Konto als Azure AD B2B Collaboration Konto in den Tenant eingeladen kann die Person selbstständig die Organisation wieder verlassen. Ich hatte vor einiger Zeit in einer Demo beschrieben das eigene Konto in einem externen Tenant zu löschen. Man wechselt über die Kontoeinstellungen in den externen Tenant und folgt den Schritten die Organisation zu verlassen.

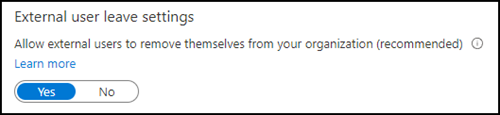

Neu können Organisationen über Azure AD beeinflussen, ob ein externes Konto selbstständig die Organisation verlassen darf. In Azure AD > External Identities > External Collaboration Settings gibt es eine neue Einstellung. Standardmässig ist es erlaubt.

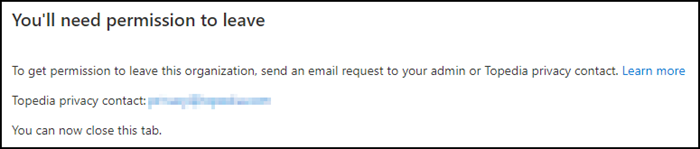

Für die Deaktivierung müssen Daten wie Privacy Kontakt und Privacy URL in den Konfigurationen der Organisation aufgeführt sein, siehe Hilfe. Statt einem selbständigen Verlassen der Organisation zeigt es der Person sie hat keine Berechtigung und die Kontaktdaten laut Privacyinfo.

Die “External user leave settings” sind ausserdem über Microsoft Graph konfigurierbar. In externalIdentitiesPolicy gibt es ein neues Property allowExternalIdentitiesToLeave.

allowExternalIdentitiesToLeave

Defines whether external users can leave the guest tenant. If set tofalse, self-service controls are disabled, and the admin of the guest tenant must manually remove the external user from the guest tenant. When the external user leaves the tenant, their data in the guest tenant is first soft-deleted then permanently deleted in 30 days.