Wenn ein Azure / Entra Administrator seit Mai nicht in den Ferien ist oder in einer verschlossenen Höhle gelebt hat, ist es kein neues Thema.

Seit Mai informiert Microsoft mit regelmässigen Updates über die kommende Anforderung, dass (privilegierte) Konten beim Zugriff auf definierte Applikationen und Admin-Portale bald Multi-Faktor Authentifizierung einsetzen müssen (hier und hier). Ausnahme für solche Konten soll es zukünftig keine geben bzw. ignoriert Entra entsprechende Ausnahmekonfigurationen. Davon betroffen sind auch Break Glass Konten.

Break glass or emergency access accounts are also required to sign in with MFA once enforcement begins. We recommend updating these accounts to use passkey (FIDO2) or configure certificate-based authentication for MFA.

In der Dokumentation fasst Microsoft mittlerweile viele Informationen über die Anforderung zusammen.

Laut Dokumentation sind Konten mit Zugriff auf folgende Portale und Applikationen betroffen:

All users who access the admin portals and Azure clients listed in applications must be set up to use MFA. All users who access any administration portal should use MFA.

| Applikation | Durchführungsphase |

|---|---|

| Azure portal | ab 15. Oktober 2024 (Phase 1) |

| Microsoft Entra admin center | |

| Microsoft Intune admin center | |

| Azure command-line interface (Azure CLI) | ab Anfang 2025 (Phase 2) |

| Azure PowerShell | |

| Azure mobile app | |

| Infrastructure as Code (IaC) tools |

Nicht betroffen von der Anforderung sind persönliche und unpersönliche Benutzerkonten ohne Tätigkeiten mit den erwähnten Applikationen, ebenfalls ausgenommen sind Workload Identities (wie Managed Identities in Azure und Service Principals in Entra ID).

Workload identities, such as managed identities and service principals, aren’t impacted by MFA enforcement. If user identities sign in as a service account to run automation (including scripts or other automated tasks), those user identities need to sign in with MFA once enforcement begins. User identities aren’t recommended for automation. You should migrate those user identities to workload identities.

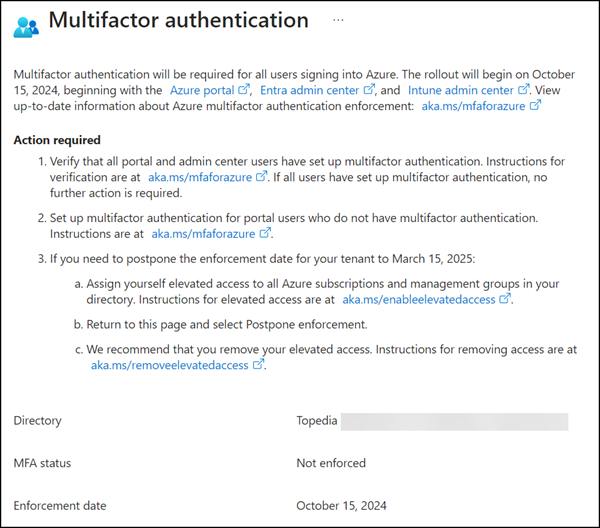

Seit 15. August informiert Azure und das Entra Admin Portal über die bevorstehende Aktivierung von Phase 1 ab 15. Oktober 2024.

und die Möglichkeit zur Verzögerung bis März 2025

In Azure bzw. über die URL aka.ms/managemfaforazure können Konten mit der Rolle Global Admin eine Verzögerung bis 15. März 2025 beantragen.

Empfehlungen zur Vorbereitung bis Oktober 2024 listet Microsoft in der Dokumentation.