In Teams bietet Microsoft eigene Apps wie Shifts, Stream und ähnliche an, die Teams um weitere Funktionen erweitern. Zusätzlich können Entwickler eigene Apps entwickeln, Beispiel Trello. Solche 3rd Party Apps benötigen bisher administrativen Zugriff auf den Tenant um Benutzerdaten für die App abzufragen. Neu gibt es für 3rd Party Apps die Option eingeschränkte Berechtigungen anzufordern.

3rd Party Apps in Teams fragen Benutzer- und Unternehmensdaten über Microsoft Graph ab. Möchte eine App Daten abfragen ist es im Moment erforderlich, dass ein globaler Admin den Zugriff auf die Daten absegnet (admin consent).

Auf der Build 2020 hat Microsoft angekündigt Entwickler sollen in Zukunft die erforderlichen Rechte von 3rd Party Apps minimieren können, um nicht globalen Zugriff auf alle Daten im Tenant anzufordern. Neu sind Apps mit “resource-specific consent” (RSC Apps) möglich. RSC Apps erfordern keine Bestätigung durch einen Administrator.

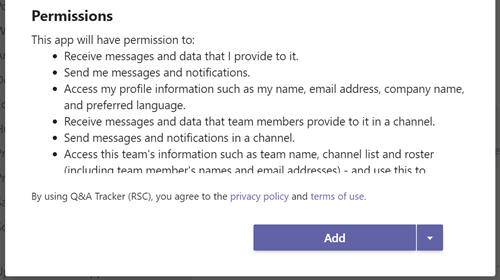

Mit solchen Apps können Besitzer der Teams bestimmen ob die App Zugriff auf die Daten aus seinem Team erhält. RSC Apps schränken den Zugriff auf ein definiertes Team ein und können zum Beispiel anfordern nur Daten aus einem Channel auszulesen. Möchte der Besitzer eine App in der Art hinzufügen wird es ihm als Beschreibung aufgelistet welchen Zugriff die App fordert. Der Entwickler definiert es über seine App welche Inhalte er abfragen möchte.

Administratoren sollten für RSC Apps folgende Punkte beachten.

- RSC Apps sind im Moment im Preview-Status und sollen bis Mitte September global verfügbar sein.

- Als Administrator kannst du 3rd Party Apps in Teams gänzlich blockieren, oder nur bestimmte zulassen (Whitelist). Sind Apps blockiert gilt es ebenso für alle RSC Apps.

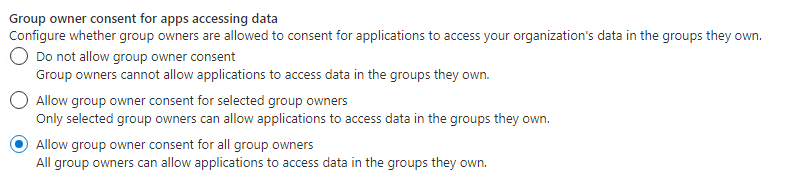

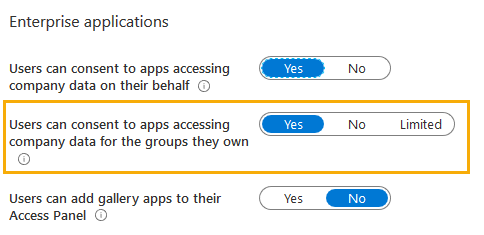

- Sind 3rd Party Apps nicht blockiert kannst du die Freigabe von RSC Apps aktivieren oder deaktivieren, oder auf ausgewählte Teams (= Microsoft 365 Gruppen) einschränken. Die Standardeinstellung ist alle RSC Apps zuzulassen.

- Hilfe und weitere Informationen findest du hier.

Die Einstellung wie du RSC Apps aktivieren/limitieren/deaktivieren kannst lässt sich in Azure AD an zwei Orten anpassen.

Entweder unter Enterprise Applications – User Settings…

…oder unter Enterprise Applications – Consent and permissions.