Neben Standard und Private Channels bekommt Microsoft Teams mit Shared Channels einen dritten Kanaltyp. In diesem Beitrag findest du Informationen über Shared Channels, mehr über das Teilen von Shared Channels, wie ein Shared Channel zu konfigurieren ist, und wie du Azure AD B2B Direct Connect für die Zusammenarbeit mit externen Organisationen einrichtest.

********************

Update vom 11. Juni 2022:

Shared Channels verlassen bis Mitte August die Preview (General Availability). Standardmässig wird die Möglichkeit für externe Zusammenarbeit deaktiviert sein.

********************

Neben Standard Channel und Private Channel bekommt Teams mit Shared Channels in Zukunft einen dritten Kanaltyp. Seit einigen Wochen sind Shared Channels als Public Preview verfügbar. Shared Channels verändern die Möglichkeiten der internen und externen Zusammenarbeit. Für Mitarbeitende kann zusätzliches Training erforderlich sein.

- Interne Zusammenarbeit

Möchte heute eine Person Zugriff auf Inhalte in einem normalen Kanal muss das Konto Mitglied in dem Team sein. Dadurch hat die Person auf alle Informationen im Team Zugriff. Soll die Person nur auf bestimmte Inhalte Zugriff erhalten wird oft ein privater Kanal erstellt. Für den Zugriff auf einen privaten Kanal muss die Person trotzdem Mitglied in dem Team sein. Mit Shared Channels ist es neu möglich nur diesen Kanal mit internen Personen oder ganzen Teams zu teilen. Mitglieder von einem Shared Channel müssen keine Mitglieder des darüberliegenden Teams sein und erhalten dadurch nur Zugriff auf den einen Kanal. - Externe Zusammenarbeit

Für externe Personen verhält es sich bei normalem und privatem Kanal aktuell ähnlich wie für interne Konten. Für den Zugriff auf einen normalen / privaten Kanal muss das externe Konto Mitglied in dem Team sein.

Wird heute eine externe Person in einen Kanal eingeladen erstellt Azure AD ein internes Konto vom Typ Guest. Für Microsoft ist es ein B2B Collaboration Konto. Nimmt die externe Person die Einladung an kann/muss sie in ihrem Teams Client den Org-Switcher einsetzen. Erst dann sieht eine Person die Inhalte aus der externen Organisation. Etwas umständlich und oftmals wird es übersehen, vergessen.

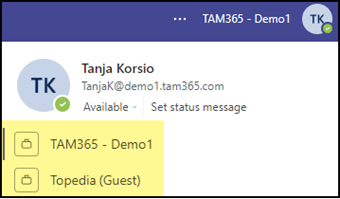

Mit den neuen Shared Channels bindet es den Kanal einer externen Organisation wie einen internen Kanal im Teams Client ein. Ein Wechsel zwischen Organisationen ist nicht mehr nötig. Für das externe Konto wird ausserdem kein “Guest Konto” im internen Azure AD erstellt. Das Konto verbleibt in der externen Organisation. Für Shared Channel ist es wichtig zu kennen, externe Konten müssen Teil einer weiteren Azure AD Organisation sein. In einen Shared Channel können keine Outlook.com, GMX, ProtonMail,… Konten eingeladen werden.

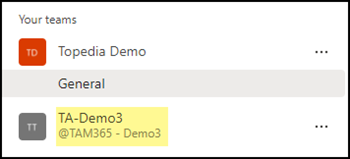

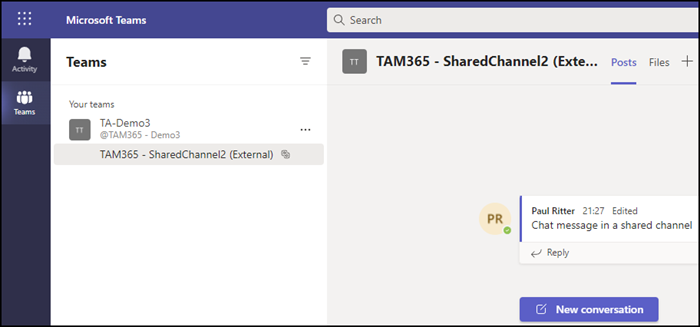

In meinem Beispiel fügte ich in meinen Demo3 Tenant einen Shared Channel ein und teilte den Kanal mit einem externen Konto. Der externe Kanal wird im Teams Client ähnlich zu einem internen Kanal dargestellt, mit einem Vermerk aus welchem Tenant der Kanal geteilt wurde. Sonst ist es ein fast vollwertiger Kanal. Die externe Person hat die Rolle Mitglied mit den vom Besitzer definierten Möglichkeiten für Gäste.

Für Shared Channels führt Microsoft mit “B2B Direct Connect” in Azure AD eine neue External Identity ein. Zum allgemeinen Verständnis ist die Hilfe über B2B Direct Connect empfehlenswert.

Für Shared Channels und B2B Direct Connect sind mehrere Punkte zu beachten:

- Shared Channels sind nur mit internen Personen oder Personen aus einer externen Azure AD Organisation teilbar.

- Für B2B Direct Connect ist auf beiden Seiten Azure AD erforderlich.

- Für B2B Collaboration ist ein Shared Channel nicht geeignet.

- Welche Identity (B2B Collaboration, B2B Direct Connect oder Azure AD B2C) für was geeignet ist beschreibt Microsoft in einer Tabelle.

- Für B2B Direct Connect müssen Administratoren beider Organisationen die Kommunikation untereinander freischalten. Standardmässig ist die Möglichkeit von B2B Direct Connect zwischen Organisationen blockiert.

- Für B2B Direct Connect Konten wird im internen Azure AD kein Gastkonto erstellt.

- Konten von B2B Direct Connect fallen nicht unter das 1:5 oder MAU Modell.

- Die Erstellung von Shared Channels ist standardmässig aktiviert, ebenfalls die Möglichkeit externe Personen in den Kanal einzuladen. Wurde B2B Direct Connect nicht konfiguriert findet es die externen Personen nicht.

Im Folgenden beschreibe ich wie über eine Teams Policy Shared Channels aktivierbar/deaktivierbar sind und die Vorbereitung für eine interne Zusammenarbeit. Möchten Organisationen untereinander die Verbindung herstellen zeige ich zusätzlich die Konfiguration von B2B Direct Connect und einen Teil der externen Zusammenarbeit.

Shared Channels aktivieren / deaktivieren

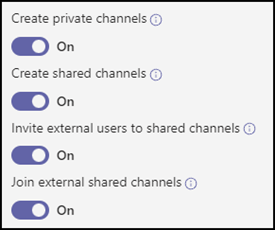

Die Erstellung von Shared Channels ist über eine Teams Policy standardmässig aktiviert. Die Erstellung von neuen Shared Channels ist im Moment nur mit Teams Clients im Preview Modus möglich. Wurde ein Shared Channel einmal erstellt ist für die weitere Verwendung keine Preview erforderlich.

- Öffne das Teams Admin Center > Teams > Teams Policies und wähle die Global Policy.

- Neben Private Channels gibt es neue Optionen für Shared Channels.

Die Global Policy gilt wie üblich für alle Konten der Organisation. Möchte jemand Shared Channels vorab mit einer Pilotgruppe testen sollte es in der globalen Policy deaktiviert und über eine neue Policy aktiviert werden. Eine Anpassung an den Policies kann bis zu 24 Stunden dauern.

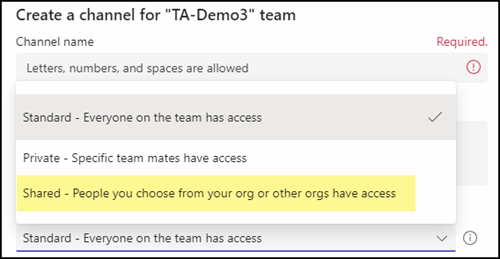

Mitarbeitende können einen Shared Channel über den bekannten Weg erstellen. Auswahl vom gewünschten Team, Erstellen eines neuen Kanals und im Dropdown die letzte Option für Shared wählen.

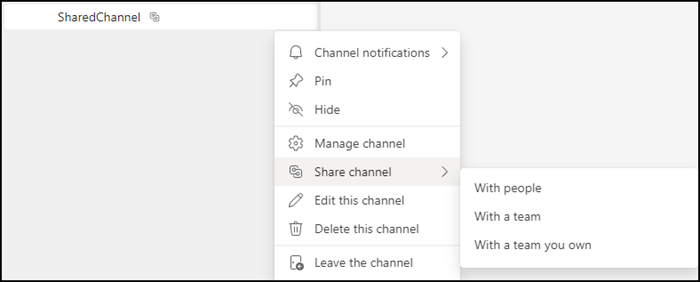

Nach Erstellung des Shared Channels zeigt es im Kanal eine neue Option zum Teilen von dem Kanal mit 3 weiteren Möglichkeiten.

Folgend eine Beschreibung was die einzelnen Möglichkeiten bedeuten.

Mit Personen; der Kanal wird mit namentlich definierten Personen geteilt. Es können interne und externe Azure AD Konten sein. Die Person erhält im Teams Client eine Benachrichtigung über den geteilten Kanal. Externe Personen müssen beim erstmaligen Zugriff auf eine neue Organisation einer Datenfreigabe zustimmen.

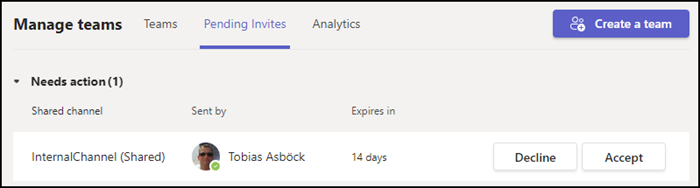

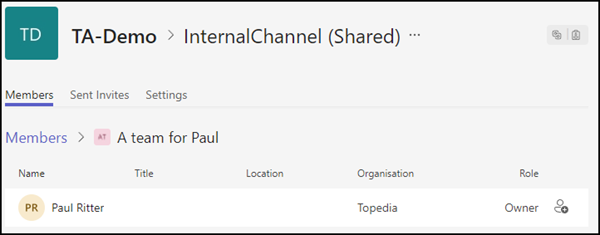

Mit einem Team; der Kanal wird mit allen Mitgliedern (ausgenommen Gäste!) von einem anderen “Teams Team” geteilt. Es können interne und externe Teams sein. Für die Einladung muss einer der Besitzer des Teams bekannt sein. Die Einladung wird an den Besitzer gesendet. In meinem Beispiel sendete ich die Einladung an Paul. Paul erhält in Teams eine Benachrichtigung ich möchte mit ihm einen Kanal teilen, und kann die Anfrage annehmen oder ablehnen.

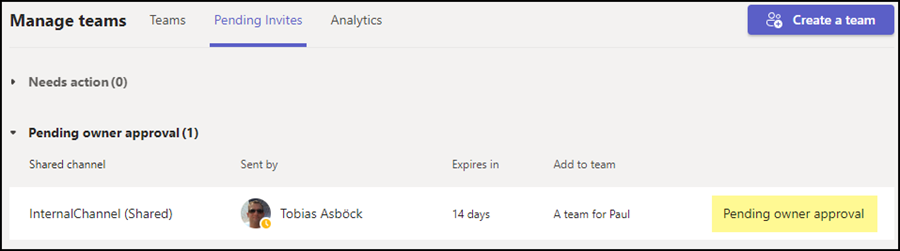

Nimmt Paul die Anfrage an wählt er eines seiner Teams und sendet die Bestätigung zurück an den Absender. Der Anfragestatus ändert sich zu “Pending owner approval”.

Bei Pending owner approval kann es mit der ersten Erfahrung verwirrend sein um welchen Besitzer es sich handelt. Es handelt sich um den Absender des Shared Channels bzw. die Besitzer des Kanals. Nicht die Besitzer des Teams.

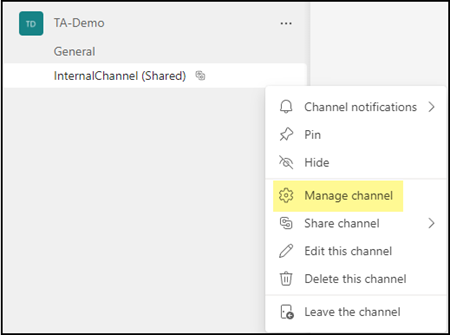

Ich wechsle daher zu meinem Konto zurück und wähle in den Einstellungen des Shared Channels den Kanal zu verwalten.

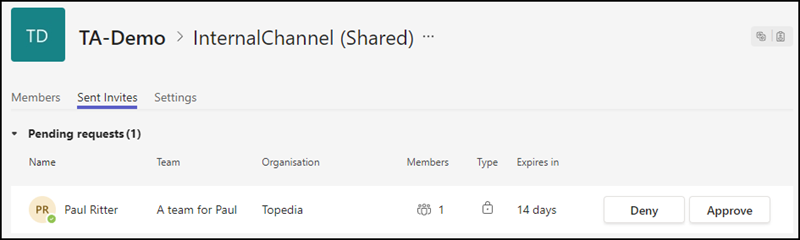

In der Verwaltung inkludiert es einen Abschnitt für gesendete Einladungen. Dort zeigt es mir das von Paul gewählte Team und wie viele Mitglieder das Team hat. Im Genehmigungsstatus zeigt es mir nicht welche Personen Mitglied sind. Genehmige ich die Anfrage erhalten alle Mitglieder Zugriff auf den Kanal. Das von Paul gewählte Team muss von mir (oder einem anderen Besitzer des Shared Channels) genehmigt werden.

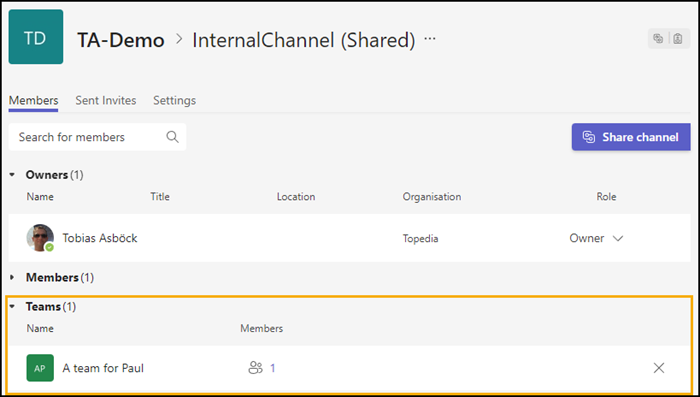

Nach der Genehmigung zeigt es mir als Besitzer des Shared Channels das Team von Paul als berechtigtes Mitglied. An der Stelle könnte ich den Zugriff wieder entfernen.

Da das Team jetzt genehmigt ist kann ich mir die Mitglieder und ihre Rollen ansehen.

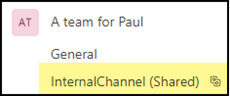

Nach der Genehmigung sieht Paul den Shared Channel in seinem Team als neuen Kanal.

Mit einem Team, das Sie besitzen; wie es der Name sagt, ich wähle aus meinen eigenen Teams. Es ist fast identisch zu “Mit einem Team”. Die Genehmigungsschritte überspringt es und alle Mitglieder erhalten sofort Zugriff auf den Shared Channel.

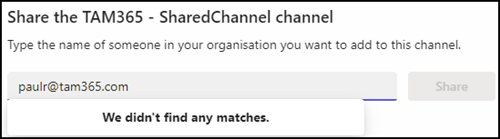

In der Konfiguration sind Shared Channels für die interne Zusammenarbeit bereit. Personen aus externen Organisationen findet es jedoch nicht. Suche ich aus einer externen Organisation nach Paul wird es das Konto nicht finden. Es fehlt die Konfiguration für B2B Direct Connect.

B2B Direct Connect zwischen Organisationen einrichten

Da es mich einige Zeit gekostet hat zuerst ein Hinweis beim Einsatz von Microsoft Developer Tenants. Wie es scheint, funktioniert B2B Direct Connect in Developer Tenants im Moment nicht richtig. Die Konfiguration für B2B Direct Connect wird im Developer Tenant identisch zu einem normalen Tenant eingerichtet. Von Developer Tenant zu normalem Tenant findet es jedoch keine Personen, in die Gegenrichtung schon. Eventuell passt es Microsoft bis zum Ende der Preview noch an.

Zur Erinnerung, Administratoren müssen die Schritte in der Standardkonfiguration für jede externe Organisation durchführen, jeweils in beide Richtungen. In der Hilfe findest du die Anleitung über Cross-tenant settings ebenfalls.

- Öffne Azure AD > External Identities > Cross-tenant access settings (Preview)

- Hier findest du zwei Abschnitte: Organizational settings und Default settings.

- In Organizational settings richtest du die Kommunikation zwischen externen Organisationen ein. Standardmässig ist es leer.

- In Default settings definierst du die Standardkonfiguration für deine Organisation und wie es für neue Organisationen gelten soll. Eine Standardkonfiguration lässt sich pro externe Organisation überschreiben.

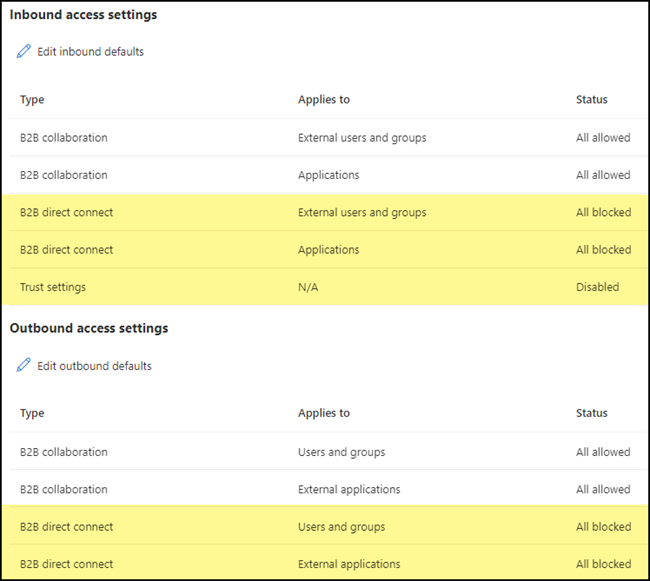

- Sehen wir uns zuerst die Default settings an. Für Shared Channels sind jeweils alle Einträge für B2B Direct Connect und Trust Settings relevant. In der Standardkonfiguration sind die 5 Einträge blockiert und deaktiviert.

Es wird zwischen eingehenden und ausgehenden Verbindungen unterschieden. Über die zwei Verbindungen lässt sich die Kommunikation zwischen den Organisationen regeln. Microsoft erwähnt es in der Hilfe an mehreren Stellen, beide Organisationen müssen die ein- und ausgehenden Verbindungen untereinander freischalten. Konfigurieren Organisationen nur ein- oder ausgehende Verbindungen wird Teams die externen Personen nicht finden.

- Inbound regelt die Kommunikation von einer externen Organisation zu meinem Tenant.

- Outbound regelt die Kommunikation von meinem Tenant zu einer externen Organisation.

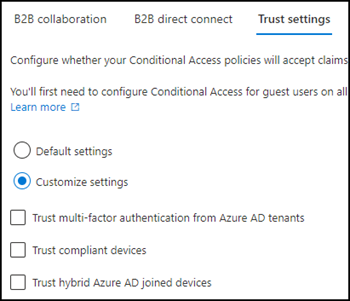

- Mit Trust Settings regelt eine Organisation, ob sie zusätzliche Sicherheitskonfigurationen (zb Multi-Faktor Authentifizierung) aus einer externen Organisation akzeptiert.

Ich belasse die Standardkonfigurationen wie sie sind.

- Zurück zu den Organizational settings. Füge eine neue Organisation hinzu.

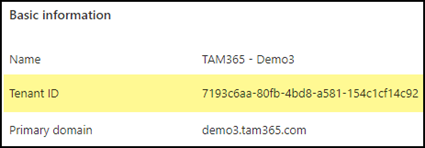

- Azure AD wird nach der Tenant ID der externen Organisation fragen. Die Tenant ID findet ein Administrator an mehreren Stellen, zum Beispiel auf der Startseite von Azure AD.

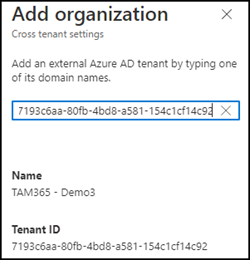

Kopiere die ID und füge es in die Abfrage ein. Der Assistent löst die ID auf und zeigt um welchen Tenant es sich handelt.

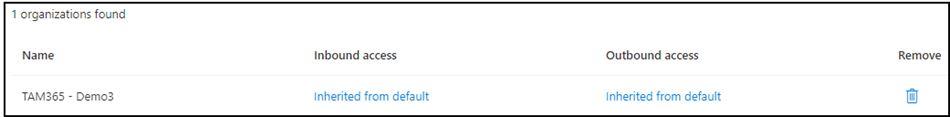

- Die neue Organisation übernimmt die Standardkonfiguration für ein- und ausgehende Verbindungen.

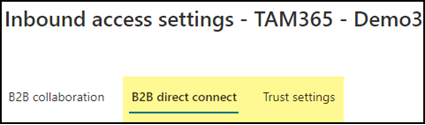

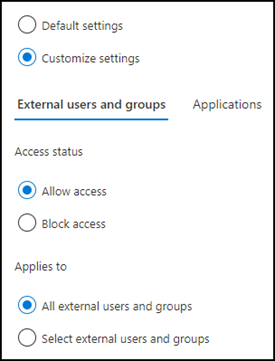

- Klicke bei Inbound access auf “Inherited from default”. Zur Erinnerung, Inbound Access regelt die Kommunikation zwischen einer externen Organisation und meinem Tenant. In der Konfiguration musst du darauf achten den korrekten Abschnitt auszuwählen. Standardmässig ist B2B Collaboration ausgewählt. Wechsle zu B2B Direct Connect.

- In B2B Direct Connect kannst du für Benutzer die Standardkonfiguration pro Organisation übersteuern, die Kommunikation freischalten und wählen, ob es für alle Benutzerkonten, ausgewählte Konten oder Gruppen erlaubt ist. Für letztere Optionen ist Azure AD Premium erforderlich.

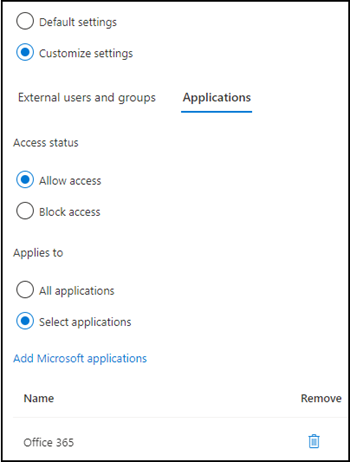

Ist die Kommunikation freigeschaltet muss für Applications die Möglichkeit ebenfalls aktiv sein. Für Applications wird zusätzlich definiert für welche Applikationen die Freischaltung gilt. Für die Freischaltung auf Ebene Applikation ist Azure AD Premium erforderlich.

- Im Abschnitt für Trust Settings aktivierst du optionale Sicherheitskonfiguration aus der externen Organisation. Für die Konfiguration ist Azure AD Premium erforderlich.

- Bestätigte die Angaben und wähle die Outbound Access Konfiguration.

- Wechsle wieder zum Abschnitt für B2B Direct Connect und passe die Konfigurationen ähnlich zu Schritt 8 an. Trust Settings sind bei ausgehenden Verbindungen nicht vorhanden.

- Die Standardkonfiguration wurde für beide Verbindungsarten überschrieben und die Verbindungen für die erste Organisation eingerichtet.

- Ein Administrator der externen Organisation muss die Schritte 4 bis 11 ebenfalls durchführen. In meinem Beispiel nutze ich meinen Demo-Tenant “TAM365 – Demo3” als zweite Organisation. Ich füge im Demo3 Tenant meine Topedia Organisation hinzu und richte die ein- und ausgehenden Verbindungen ein.

Bis die Konfigurationen aktiv und synchronisiert sind kann es zwei Stunden dauern. Danach gilt für meine Konfiguration.

- Alle Mitarbeitende aus TAM365 Demo3 können Personen in Topedia via Emailadresse finden und mit ihnen Shared Channels teilen.

- Alle Mitarbeitende aus Topedia können Personen in TAM365 Demo3 via Emailadresse finden und mit ihnen Shared Channels teilen.

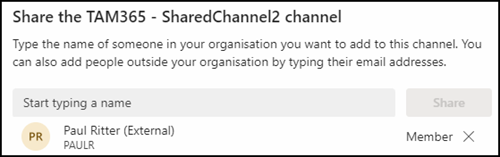

Nach der Konfiguration versuche ich erneut Paul in einen Shared Channel einzuladen. Über die Emailadresse findet es jetzt das Konto von Paul in der externen Organisation.

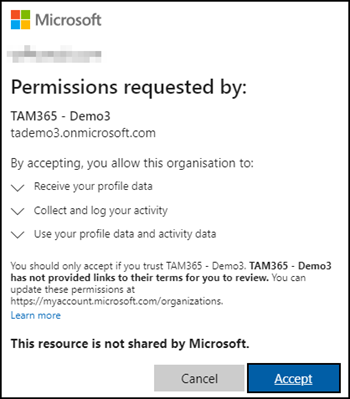

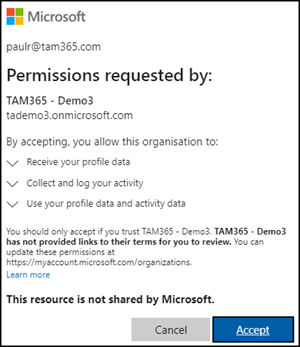

Paul erhält eine Benachrichtigung über den geteilten Kanal und muss der Datenfreigabe zustimmen.

Ab sofort kann Paul in dem externen Kanal mitarbeiten. Den Kanal bindet es im Teams Client von Paul ein. Der Wechsel zwischen Organisationen ist nicht mehr erforderlich.

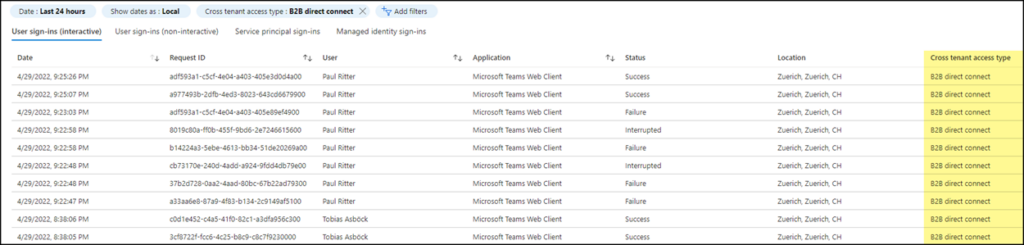

Die Anmeldungen über B2B Direct Connect protokolliert Azure AD in den Sign-in Logs mit dem Filter “Cross tenant access type”.