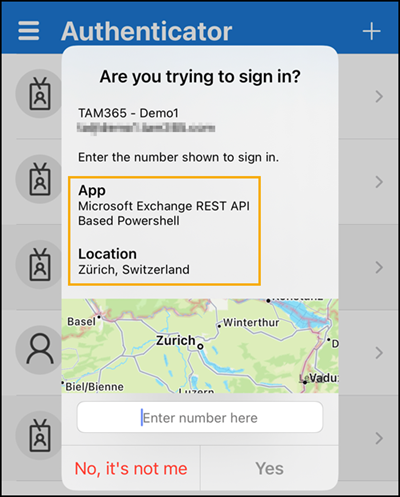

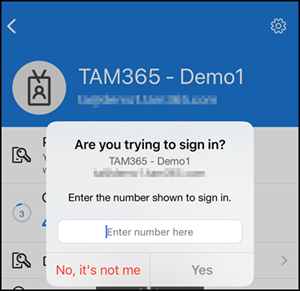

Hat ein Microsoft Geschäftskonto Passwordless Authentication in der Authenticator App aktiviert sieht die Anmeldeaufforderung in der Art aus. Es wird die zweistellige Nummer für Passwordless Authentication angefordert.

Teilweise ist es für jemanden unklar welcher Dienst die Anfrage sendet. Mit Additional Context wird die Authenticator App mit zwei optionalen Informationen ergänzt.

- Welcher Microsoft Dienst oder welche App sendet die aktuelle MFA-Authentifizierungsanfrage?

- Von welchem Standort wurde die Anfrage ausgelöst?

Seit November 2021 ist Additional Context in Public Preview und soll laut Microsoft in naher Zukunft global verfügbar sein.

*************

Update vom 25. Oktober 2022:

Advanced Microsoft Authenticator Security Features haben die Preview verlassen und sind ab sofort global verfügbar. Additional Context und “MFA number matching” sind Teil der Security Features. Ab 27. Februar 2023 wird “MFA number matching” standardmässig für Benutzerkonten mit der Authenticator App aktiviert.

*************

Die Aktivierung von Additional Context kann über Azure AD und Microsoft Graph API erfolgen.

Folgende Voraussetzungen sind erforderlich:

- In Azure AD ist für die Microsoft Authenticator App Passwordless Authentication freigeschalten, siehe Hilfe.

- Benutzerkonten sind für Additional Context Informationen freigeschalten.

- Ein Benutzer hat für sein Geschäftskonto über die Microsoft Authenticator App Passwordless Authentication eingerichtet, siehe Hilfe.

Aktivierung von Additional Context über Azure AD

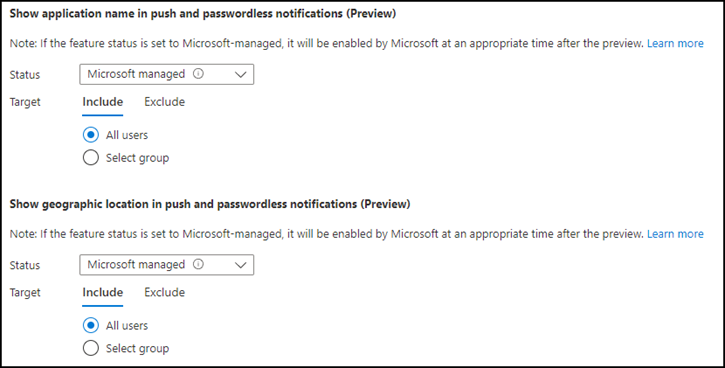

Die Aktivierung von Additional Context ist in der Konfiguration von Microsoft Authenticator möglich (Azure AD > Security > Authentication Methods > Microsoft Authenticator > Configure).

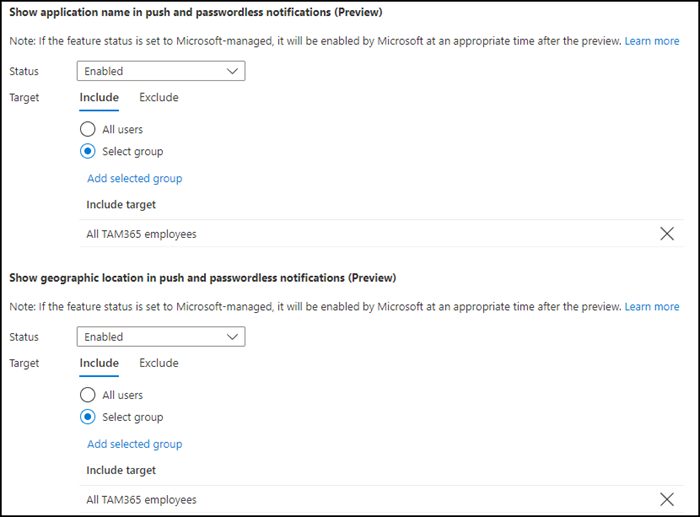

Hier findest du Abschnitte für Application Name und Standort, und kannst Additional Context für alle Konten oder ausgewählte Gruppen aktivieren/deaktivieren. Standardmässig sind die Konfigurationen auf “Microsoft managed” gesetzt. Über die Konfiguration definiert Microsoft die zukünftige Aktivierung. Am Ende von dem Beitrag findest du einen Test mit der Authenticator App.

Aktivierung von Additional Context über Microsoft Graph

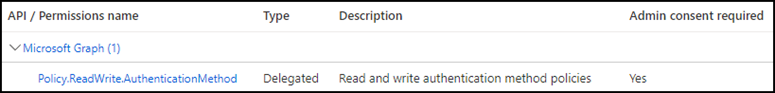

Die Aktivierung über Microsoft Graph erfolgt über microsoftAuthenticatorAuthenticationMethodConfiguration. Eine Azure App Registration benötigt die Berechtigung Policy.ReadWrite.AuthenticationMethod.

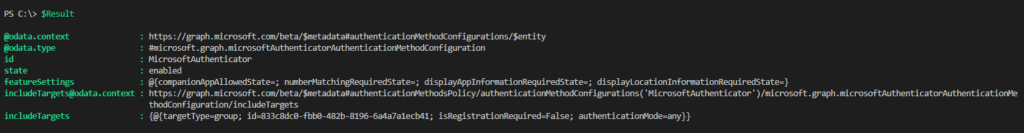

Im ersten Schritt hole ich mir über Get-TAMSAuthToken einen Token zur Authentifzierung und frage die aktuelle Authentication Policy ab. Für die Abfrage ist es aktuell wichtig die Beta-API einzusetzen, andernfalls fehlt in der Antwort das Property featureSettings.

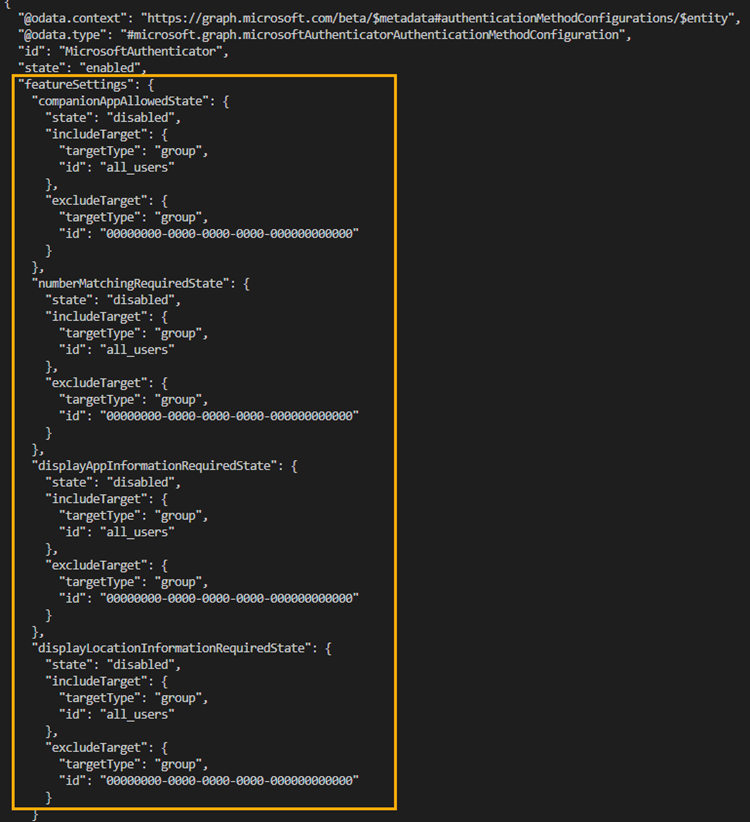

Für Additional Context gibt es in der Policy ein Property featureSettings. In der aktuellen Policy ist der Status aller möglichen Settings deaktiviert.

Die Authenticator App zeigt aus dem Grund nur die Standardabfrage.

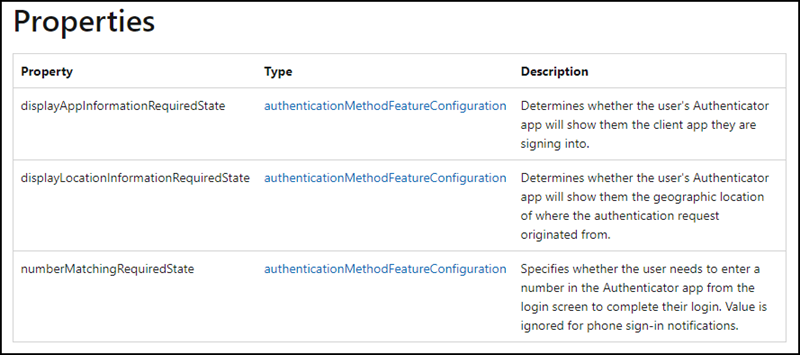

In der Dokumentation über microsoftAuthenticatorFeatureSettings listet es mögliche Properties für die Konfiguration. 3 Properties sind beschrieben.

- displayAppInformationRequiredState

- displayLocationInformationRequiredState

- numberMatchingRequiredState

Bei Bedarf könnte jedes der Properties voneinander getrennt aktiv oder für ausgewählte Gruppen deaktiviert sein.

Für die Aktivierung müssen die Properties von featureSettings in der aktuellen Authentication Policy überschrieben werden. Dafür nimmt man die bestehende Policy, konvertiert es in ein JSON und passt die Properties der featureSettings an. In meinem Beispiel ergänze ich für 3 Settings den Status und die inkludierte AD-Gruppe.

Über die PATCH-Methode schreibe ich die Konfiguration zurück.

$Url = "https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/MicrosoftAuthenticator"

$Result = Invoke-RestMethod -Method PATCH -uri $Url -Body $Body -Headers $AuthHeader -ContentType "application/json"

Kontrolliere ich die Konfigurationen für Microsoft Authenticator in Azure AD hat es die Angaben angepasst.

Additional Context mit Microsoft Authenticator App testen

Für einen Test öffne ich PowerShell und verbinde mich mit Exchange Online. Connect-ExchangeOnline fragt mich nach dem Benutzernamen und zeigt mir für Passwordless Authentication eine zweistellige Nummer. In der Authenticator App öffnet mir die App jetzt zusätzliche Angaben über den Auslöser und, basierend auf der IP-Adresse, woher die Anfrage ausgelöst wurde.