In seinen Defender for Endpoint News für Januar 2023 hat das Defender Team über die Verfügbarkeit von Printer Protection informiert. Printer Protection ist Teil der Möglichkeiten am lokalen Client verschiedene Objekte freizugeben, zu limitieren oder blockieren.

Darunter fallen 4 Objektgruppen:

- Devices, inkludiert Kontrollmöglichkeiten von Massenspeichermedien (wie USB-Sticks, externe Festplatten,…) und lokale oder externe Drucker (Printer Protection).

- Network

- VPN-Connections

- PrintJobs

Für meinen Test sah ich mir Devices und Printer Protection an. Bei Printer Protection ist es unabhängig um welchen lokalen Drucker es sich handelt.

Defender ermöglicht zwei Standardkonfigurationen.

- Allow (eine Organisation lässt alles zu und blockiert was nicht erwünscht ist)

- Deny (eine Organisation blockiert standardmässig alles und aktiviert was benötigt wird)

Zu beachten ist, die Standardkonfiguration gilt für alle Objektgruppen. Über eine Konfiguration können Gruppen freigegeben/blockiert sein. Mit Intune wird die Konfiguration an ausgewählte Benutzerkonten oder Clients verteilt.

In meiner Simulation zeige ich die Verteilung über Intune. Kannst du die Konfiguration von Printer Protection durchführen sollte die Einrichtung der restlichen Objektgruppen mithilfe der Konfigurationsparameter ebenfalls möglich sein.

Anforderungen für Printer Protection

- Für Printer Protection ist Microsoft 365 E3 oder höher erforderlich.

- Der Client muss von der Organisation verwaltet sein.

- Es ist ein Windows 10 oder 11 Client mit aktuellen Updates.

Konfiguration über Intune

Für eine Konfiguration ist die Rolle Intune Administrator notwendig.

Microsoft beschreibt die möglichen Konfigurationsparameter in der Hilfe über mehrere Tabellen. Im ersten Blick scheinen die Angaben aus den Tabellen unübersichtlich. Während der Konfiguration der Gruppen und Policies ergeben die Tabellen mehr Sinn.

- Eine Gruppe regelt welche Objekte in der Gruppe inkludiert sind, zum Beispiel Devices, Network, VPN-Connections und/oder PrintJobs.

- Eine Policy regelt was für Gruppen erlaubt, (teils limitiert) oder verweigert wird.

- Es muss immer beides geben

Global gesehen kann es pro Intune Configuration Profile mehrere Gruppen und (Gruppen)Policies geben.

Wie bei Intune Konfigurationen üblich wird ein Configuration Profile einer oder mehreren AD-Gruppen zugewiesen.

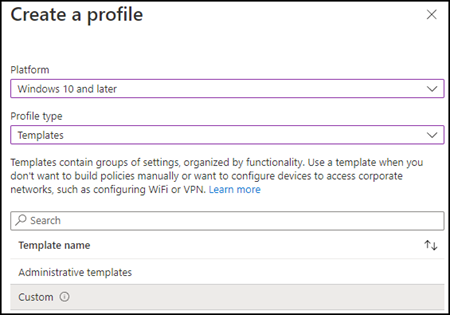

- Öffne das Endpoint Management Portal > Devices > Configuration Profile und erstelle ein neues Profil.

- Wähle Windows 10 and later > Templates > Custom.

- Gib dem Profil einen Namen.

In meinem Beispiel möchte ich zur Simulation das Drucken über PDF-Printer deaktivieren. PDF-Printer ist auf allen Windows Geräten standardmässig inkludiert und daher für eine Simulation ein praktisches Beispiel. - Im nächsten Schritt musst du die erforderlichen OMA-Settings konfigurieren. Für eine Minimalkonfiguration sind es pro Configuration Profile 4 Settings.

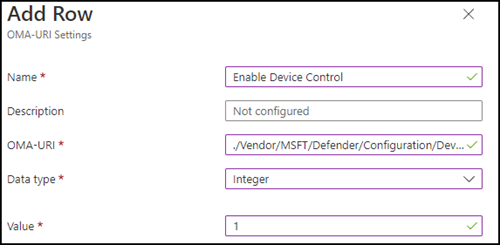

Setting 1

Aktivierung / Deaktivierung von Device Control

Mit dem Setting wird dem Windows Gerät mitgeteilt, ob eine Kontrolle für die Gruppe von Device stattfindet. Da ich den Einsatz von Printer Protection plane, muss die Konfiguration aktiv sein. Standardmässig ist es pro Gerät inaktiv.

Ich erstelle das erste OMA-Setting.

| Name | Enable Device Control |

|---|---|

| OMA-URI | ./Vendor/MSFT/Defender/Configuration/DeviceControlEnabled |

| Data Type | Integer |

| Value | 1 (für aktiv) 2 (für inaktiv) |

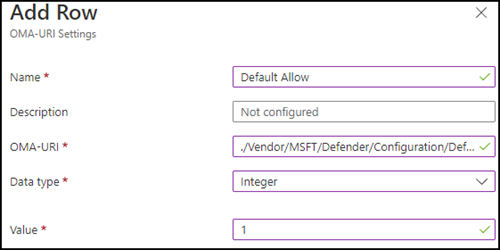

Setting 2

Definition der Standardkonfiguration

Mit dem Setting wird definiert, was die Standardkonfiguration für Device Control ist. Es betrifft den oben erwähnten Modus über Allow / Deny. Es gibt zwei Optionen:

- Allow

- Deny

In den Dokumentationen von Microsoft setzen sie standardmässig Deny und geben nur frei was erlaubt ist. In meinem Test probierte ich Deny und Allow.

Bei Deny blockiert Defender konsequent alles das nicht explizit freigegeben ist. Ohne Zusatzkonfiguration ist logischerweise kopieren von/zu PC <> USB-Stick unterbunden, neben all den weiteren möglichen Objekten. Für meine einfache Simulation ist Allow besser geeignet ist. Ich möchte zur Demo nur den PDF-Printer abschalten.

Ich erstelle das zweite OMA-Setting.

| Name | Default Allow |

|---|---|

| OMA-URI | ./Vendor/MSFT/Defender/Configuration/DefaultEnforcement |

| Data Type | Integer |

| Value | 1 (für Allow) 2 (für Deny) |

Setting 3

Definition der Gruppenkonfiguration

Für das Setting musst du eine XML-Datei erstellen. In dem XML beschreibst du für welche Geräte die Konfiguration gilt.

Was ist für die XML-Datei erforderlich?

- Eine eindeutige Guid. Die Guid dient als eine Art Gruppenzuordnung für die Policy in Setting 4 und hat keine Verbindung zu einer Azure AD Gruppe. Die Guid erstellst du über PowerShell mit dem Command New-Guid.

- Um was für ein Objekt es sich handelt: Device

- Inkludierst du im XML mehrere Objekte eine Wahl zwischen MatchAll, MatchAny, MatchExcludeAll oder MatchExcludeAny. Beachte die Hilfe für eine Beschreibung.

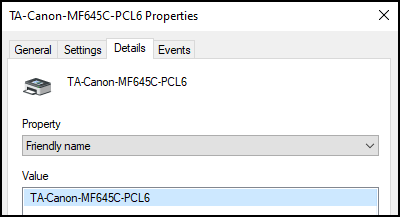

- Eine DescriptorIdList laut Tabelle in der Hilfe. Die Tabelle beschreibt welche Art von DescriptorIdList du einsetzen musst. Im Normalfall findest du in Computer Management die notwendigen Informationen pro Hardware.

Beispiel Friendly Name

<Group Id="{d12c08bf-ea9b-489c-be7c-10368286c618}" Type="Device">

<!-- ./Vendor/MSFT/Defender/Configuration/DeviceControl/PolicyGroups/%7bd12c08bf-ea9b-489c-be7c-10368286c618%7d/GroupData -->

<Name>TA-Canon-MF645C Printer</Name>

<MatchType>MatchAny</MatchType>

<DescriptorIdList>

<FriendlyNameId>TA-Canon-MF645C-PCL6</FriendlyNameId>

</DescriptorIdList>

</Group>

Beispiel PDF-Printer (laut Dokumentation)

<Group Id="{d12c08bf-ea9b-489c-be7c-10368286c618}" Type="Device">

<!-- ./Vendor/MSFT/Defender/Configuration/DeviceControl/PolicyGroups/%7bd12c08bf-ea9b-489c-be7c-10368286c618%7d/GroupData -->

<Name>PDF-Printer</Name>

<MatchType>MatchAny</MatchType>

<DescriptorIdList>

<PrinterConnectionId>File</PrinterConnectionId>

</DescriptorIdList>

</Group>

Bis die richtige Konfiguration in der XML-Datei pro Hardware gefunden ist, kann es ein wenig dauern.

Speichere die XML-Datei ab. Mit der XML-Datei kannst du das 3. OMA-Setting einrichten. Achte darauf in der OMA-URI die Guid anzupassen.

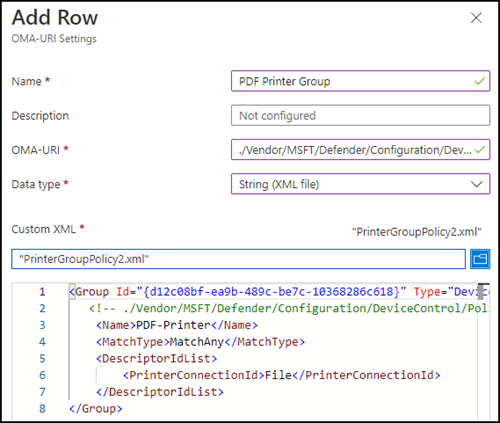

| Name | PDF Printer Group |

|---|---|

| OMA-URI | ./Vendor/MSFT/Defender/Configuration/DeviceControl/PolicyGroups/%7bd12c08bf-ea9b-489c-be7c-10368286c618%7d/GroupData |

| Data Type | String (XML file) |

| Value | Lade deine XML-Datei hoch |

Setting 4

Definition der Gruppenpolicy

Mit der Policy wird definiert, was eine Gruppe aus Setting 3 darf (zulassen, limitieren oder verweigern, abhängig zum Objekt). Hast du in mehreren Gruppen verschiedene Objekte sind mehrere Policies erforderlich.

Ähnlich zu Setting 3 musst du erneut eine XML-Datei erstellen. Pro Policy eine XML-Datei.

Was ist für die XML-Datei erforderlich?

- Eine eindeutige Policy Guid. Die Guid hat keine Verbindung zu einer Azure AD Gruppe. Die Guid erstellst du über PowerShell mit dem Command New-Guid.

- Frei wählbarer Name für die Policy. Der Name wird dem Benutzer am Client angezeigt.

- Welche Gruppen-Guids in der Policy inkludiert sind.

- Optional: Welche Gruppen-Guids in der Policy ausgeschlossen sind.

- Angaben über Berechtigungen (Entry Level). Pro Entry Level ist erneut eine eindeutige Guid erforderlich. Für Berechtigungen musst du Type, Options und AccessMask angeben. Beachte die Tabelle in der Hilfe für eine Beschreibung der möglichen Zahlen.

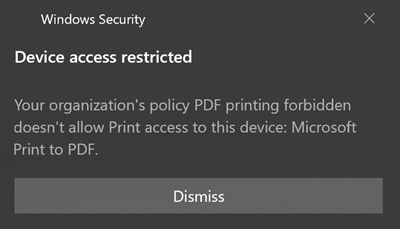

- Optional: Wie die Policy eine Berechtigung gegenüber dem Benutzer ausgeben soll. Empfohlen ist es etwas einzutragen, sonst blockiert die Policy eventuell eine Aktion des Benutzers und die Person hat keine Info darüber (Beispiel, warum ein Dokument nicht gedruckt wird). Beachte die Tabelle in der Hilfe für eine Beschreibung der möglichen Angaben und Zahlen.

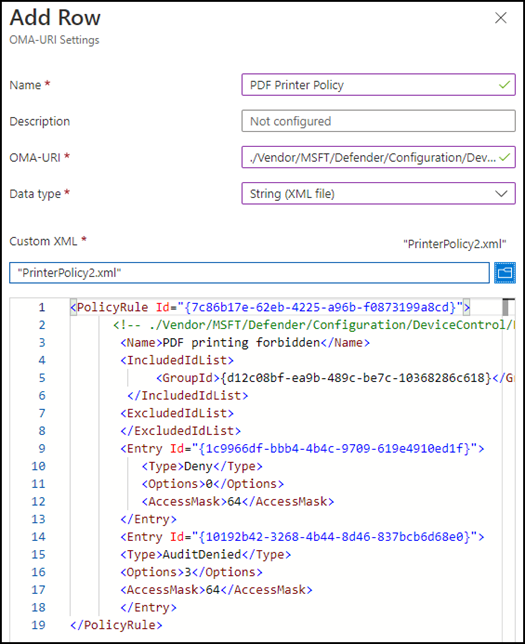

Zusammenfassung für mein Beispiel:

Die Policy wird dem Benutzer mitteilen ein Ausdruck über PDF-Printer ist verboten.

Die Gruppe aus Setting 3 ist inkludiert, keine Gruppen ausgeschlossen.

Die Policy verweigert die Aktion, Option 0 führt sonst nichts aus.

Mit AuditDenied zeigt es über Option 3 im System eine Meldung über die Blockierung. Name der Policy wird in der Meldung ausgegeben.

<PolicyRule Id="{7c86b17e-62eb-4225-a96b-f0873199a8cd}">

<!-- ./Vendor/MSFT/Defender/Configuration/DeviceControl/PolicyRules/%7b7c86b17e-62eb-4225-a96b-f0873199a8cd%7d/RuleData -->

<Name>PDF printing forbidden</Name>

<IncludedIdList>

<GroupId>{d12c08bf-ea9b-489c-be7c-10368286c618}</GroupId>

</IncludedIdList>

<ExcludedIdList>

</ExcludedIdList>

<Entry Id="{1c9966df-bbb4-4b4c-9709-619e4910ed1f}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>64</AccessMask>

</Entry>

<Entry Id="{10192b42-3268-4b44-8d46-837bcb6d68e0}">

<Type>AuditDenied</Type>

<Options>3</Options>

<AccessMask>64</AccessMask>

</Entry>

</PolicyRule>

Speichere die XML-Datei ab. Mit der XML-Datei kannst du das 4. OMA-Setting einrichten. Achte darauf in der OMA-URI die Guid anzupassen.

| Name | PDF Printer Policy |

|---|---|

| OMA-URI | ./Vendor/MSFT/Defender/Configuration/DeviceControl/PolicyRules/%7b7c86b17e-62eb-4225-a96b-f0873199a8cd%7d/RuleData |

| Data Type | String (XML file) |

| Value | Lade deine XML-Datei hoch |

- Jetzt kannst du mit der Konfiguration in Intune wie gewohnt fortfahren und das Profil einer AD-Gruppe zuordnen.

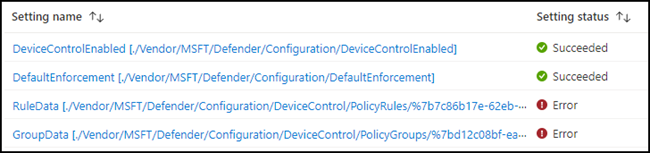

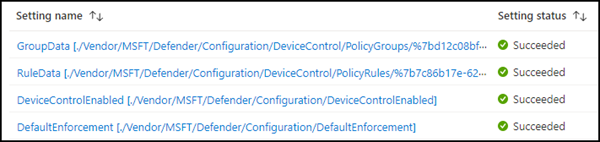

- Die Verteilung der Policy dauert 15 bis 30 Minuten. Prüfe in der Policy den Status. Mit den XML-Dateien kann es während den ersten Versuchen Fehler mit der Verteilung geben. Kontrolliere in dem Fall die OMA-URI und XML-Konfigurationen.

Alle Settings sollten mit einem grünen Status markiert sein.

- Wurden all deine Settings erfolgreich verteilt melde dich auf einem der inkludierten Clients an.

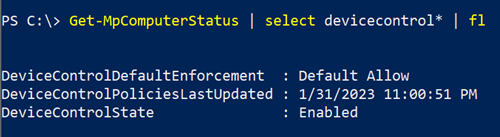

- Mit PowerShell kannst du über Get-MpComputerStatus Setting 1 und 2 kontrollieren.

PowerShell zeigt den Status von DeviceControl, die Standardkonfiguration Allow oder Deny und wann es zuletzt aktualisiert wurde.

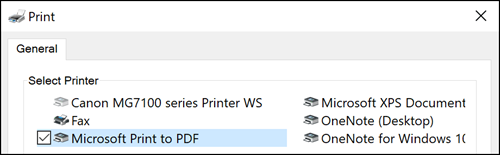

- Versuche jetzt ein Dokument über den PDF-Printer auszudrucken.

- Mit der korrekten XML-Konfiguration wird Defender den Ausdruck blockieren, für andere Drucker ist der Druckauftrag aber möglich.

Die Konfiguration wurde somit korrekt verteilt.

Hast du nur einen Test durchgeführt, vergiss nicht die Konfiguration wieder vom Client zu entfernen.

Noch ein paar Inputs für Drucken im Browser (in Edge und Chrome).

- Schränkst du mit Defender den Ausdruck über einen physischen Drucker ein, dann übernimmt der Browser die Konfiguration. Drucken wird blockiert.

- Schränkst du, wie ich in meiner Simulation, den in Windows integrierten PDF-Printer ein, dann übernimmt der Browser die Konfiguration für den gewählten PDF-Printer. Drucken wird blockiert.

- Edge und Chrome inkludieren noch die Möglichkeit Dateien als PDF abzuspeichern. Diese Möglichkeit wird bei Printer Protection nicht blockiert, und muss in der Konfiguration von Edge/Chrome deaktiviert werden.