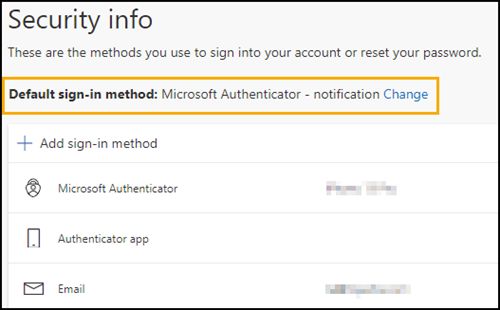

Heute können Mitarbeitende wählen welche Methoden sie für eine Multifaktor (MFA) Authentifizierung einsetzen möchten. Eine Methode muss für das Konto registriert sein, es können aber auch mehrere sein. Hat eine Organisation alle Methoden für einen zweiten Faktor freigegeben sind bis zu 17 Methoden möglich. Wurden von einer Person zwei oder mehr Methoden konfiguriert besteht in den Security Informationen von Mein Konto die Möglichkeit zur Wahl welche Methode der Standard ist.

Hat ein Konto mehr als eine Methode eingerichtet wird Azure AD zukünftig entscheiden welche Methode im Moment der Authentifizierung die beste für einen zweiten Faktor ist. Die bisherige Wahl der Standardmethode bleibt für Mitarbeitende optional bestehen. Mitarbeitende können während der Authentifizierung weiterhin eine alternative Methode wählen.

Microsoft plant den Rollout von System-preferred Multifaktor Authentifizierung in 4 Phasen:

- Private Preview bis 28. Februar 2023, manuelle Aktivierung über Microsoft Graph authenticationMethodsPolicy (Private Preview bereits abgeschlossen).

- Public Preview seit 1. März, manuelle Aktivierung über Microsoft Graph authenticationMethodsPolicy. Ab Ende März soll es in Azure AD eine grafische Konfiguration geben.

- Globale Verfügbarkeit ab April mit Standardkonfiguration Disabled.

- Geplant ab Juni, automatische Aktivierung durch Microsoft, mit der Möglichkeit für manuelle Deaktivierung in Azure AD oder über Microsoft Graph.

- Geplant ab Oktober, automatische Aktivierung durch Microsoft für alle Tenants, ohne der Möglichkeit für eine nachträgliche Deaktivierung.

***********

Update vom 4. April 2023:

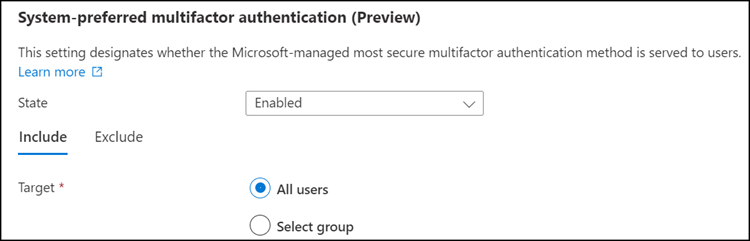

In Azure AD steht mittlerweile die grafische Konfiguration zur Verfügung, siehe Hilfe.

Öffne Azure AD > Security > Authentication methods > Settings.

***********

Für meine Tenants aktivierte ich es zur Simulation bereits mit PowerShell über Microsoft Graph.

Wissenswerte Punkte:

- Entweder aktivierst du es für alle Benutzerkonten, oder du benötigst eine Azure AD Gruppe. Nutzt ein Mitglied mehrere MFA-Methoden und hat noch keine Standardmethode definiert fragt Azure AD bei System-preferred MFA einmalig ab welches die persönliche, bevorzugte Methode ist.

- Du benötigst zur Konfiguration bis April das Graph PowerShell Modul Microsoft.Graph.Authentication.

- Für die Konfiguration benötigt dein Konto die Rolle Authentication Policy Administrator oder Global Admin.

- Du musst entscheiden, soll die Konfiguration Disabled, Enabled oder Default sein?

- Disabled, kann für Vorbereitungen und Dokumentationen nützlich sein, gilt jedoch nur bis ca. Juli. Microsoft plant die automatische Aktivierung ab Juli für alle Tenants.

- Enabled, du aktivierst System-preferred MFA manuell vorab. Die Konfiguration ist gültig für eine ausgewählte AD-Gruppe, oder alle User.

- Default (Standardkonfiguration), du überlässt den Aktivierungszeitraum Microsoft. Für eine Konfiguration mit Default plant Microsoft die automatische Aktivierung ab April.

Für die manuelle Konfiguration über Microsoft Graph, siehe Hilfe.

- Installiere das PowerShell Modul Microsoft.Graph.Authentication und verbinde dich über Connect-MgGraph und dem Scope Policy.ReadWrite.AuthenticationMethod zu deinem Tenant.

Install-Module Microsoft.Graph.Authentication

Import-Module Microsoft.Graph.Authentication

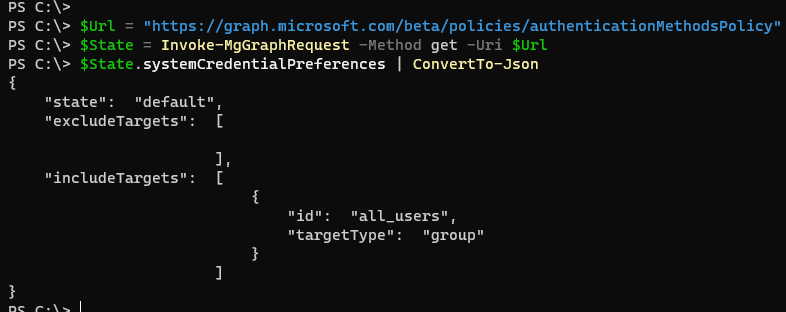

Connect-MgGraph -Scopes Policy.ReadWrite.AuthenticationMethod- Im ersten Schritt kannst du die aktuelle Konfiguration für systemCredentialPreferences abfragen. In meinen Tenants war es jeweils die Standardkonfiguration Default für alle User.

$Url = "https://graph.microsoft.com/beta/policies/authenticationMethodsPolicy"

$State = Invoke-MgGraphRequest -Method get -Uri $Url

$State.systemCredentialPreferences | ConvertTo-Json

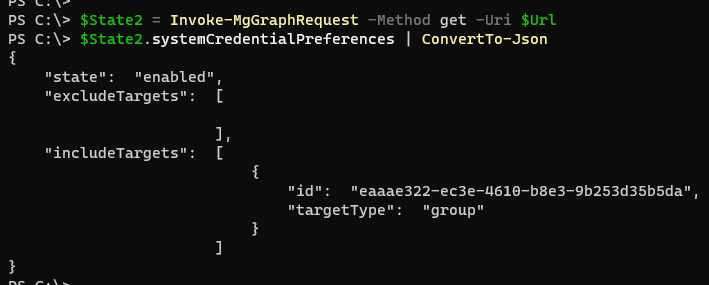

- Im nächsten Schritt setzt du die Konfiguration für systemCredentialPreferences über PowerShell und kontrollierst den Wert erneut. In meinem Beispiel nutze ich statt alle User eine AD-Gruppe mit ausgewählten Testkonten.

$Body = @"

{

"systemCredentialPreferences": {

"state": "enabled",

"excludeTargets": [],

"includeTargets": [

{

"id": "eaaae322-ec3e-4610-b8e3-9b253d35b5da",

"targetType": "group"

}

]

}

}

"@

Invoke-MgGraphRequest -Method PATCH -Uri $Url -Body $Body

$State2 = Invoke-MgGraphRequest -Method get -Uri $Url

$State2.systemCredentialPreferences | ConvertTo-Json

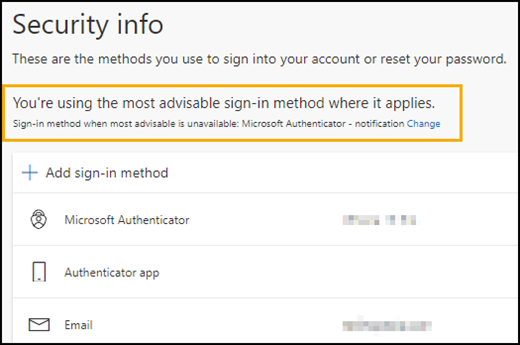

- Eine Kontrolle der Security Informationen zeigt eine neue Information. Das System informiert es übernimmt die Auswahl der bevorzugten Methode. In der Hilfe ist beschrieben in welcher Reihenfolge die 17 Methoden bevorzugt werden.

Update vom 8. April 2023:

Das Datum für die globale Aktivierung wurde um ein paar Monate verzögert.