Über die letzten Wochen informiert Microsoft regelmässig über “Microsoft-managed Conditional Access Policies“. Die Policies werden von Microsoft mit einer empfohlenen Konfiguration im Tenant vorerstellt.

Konten mit der Rolle Conditional Access Administrator können manch Konfigurationen der Policies verwalten und die Policies aktivieren/deaktivieren, aber die Policies nicht umbenennen oder löschen.

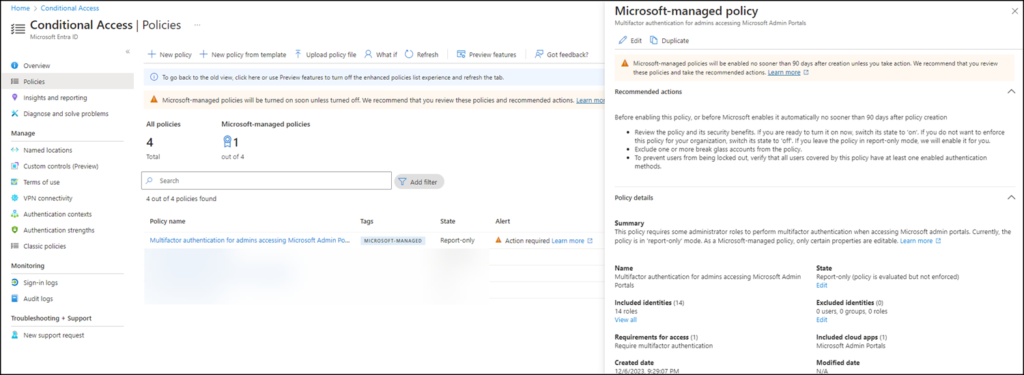

In meinem Tenant wurde nun eine Policy erstellt: Multifactor authentication for admins accessing Microsoft Admin Portals

This policy covers 14 admin roles that we consider to be highly privileged, who are accessing the Microsoft Admin Portals group, and requires them to perform multifactor authentication. This policy targets Microsoft Entra ID P1 and P2 tenants where security defaults aren’t enabled.

Wie angekündigt ist die Policy für 90 Tage ab Erstellung im “Report-only” Status. In der Zeit können Administratoren die Policy verändern oder deaktivieren. Wird der Status innerhalb 90 Tage nicht manuell angepasst, aktiviert Microsoft die Policy zu einem späteren Zeitpunkt. In meinem Fall wäre es ab 5. März 2024.

Abhängig zur Lizenzierung und Anzahl an Benutzerkonten sind weitere mögliche Policies:

- Multifactor authentication for per-user multifactor authentication users

This policy covers users with per-user MFA, a configuration that Microsoft no longer recommends. These users are targeted by Conditional Access and required to perform multifactor authentication for all cloud apps.

This policy targets Microsoft Entra ID P1 and P2 tenants where security defaults aren’t enabled and there are less than 500 per-user MFA enabled/enforced users.

- Multifactor authentication and reauthentication for risky sign-ins

This policy covers all users and requires MFA and reauthentication when we detect high-risk sign-ins. High-risk in this case means something about the way the user signed in is out of the ordinary. These high-risk sign-ins might include: travel that is highly abnormal, password spray attacks, or token replay attacks. …

This policy targets Microsoft Entra ID P2 tenants where security defaults aren’t enabled and there are enough licenses for each user.